Vorbereitung Neuer AD-Server

Checkliste

- Servername vergeben?

- IP-Adresse vergeben?

- Domäne eingebunden?

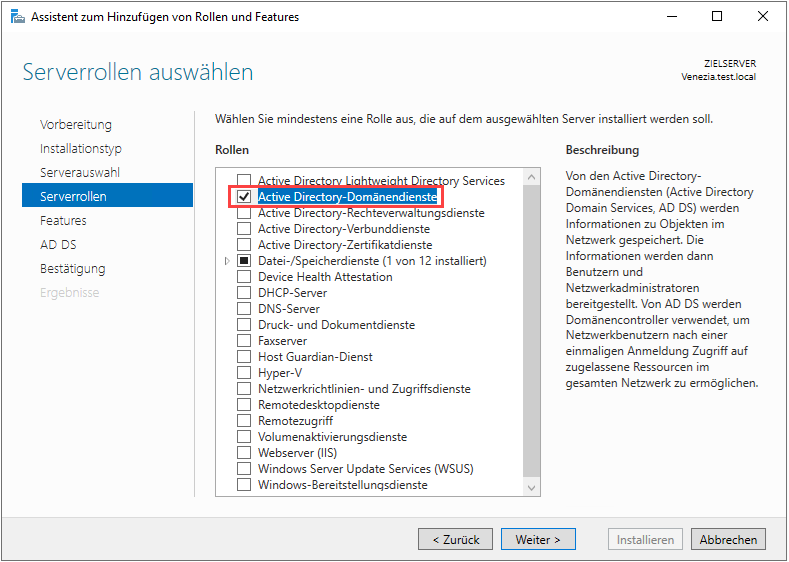

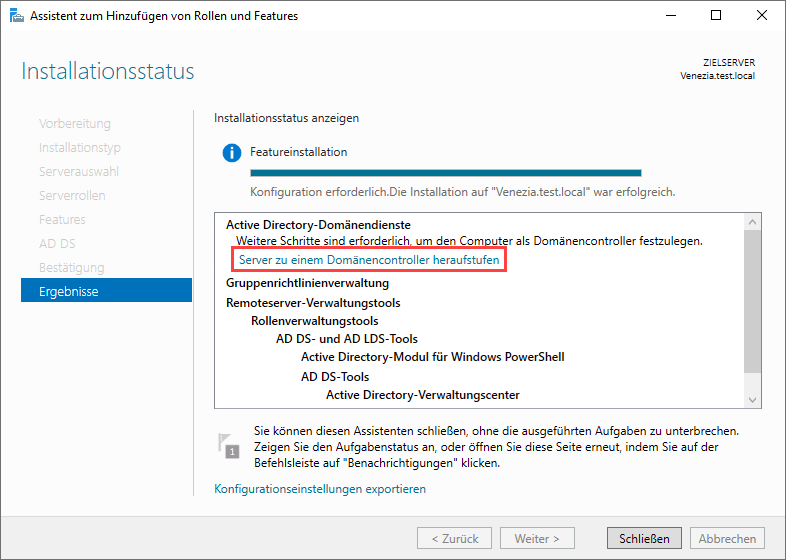

Zu einem Domänencontroller heraufstufen

Dafür müssen die Active Directory-Domänendienste installiert werden:

Nach der Installation kann der Aufstufungsassistent gestartet werden:

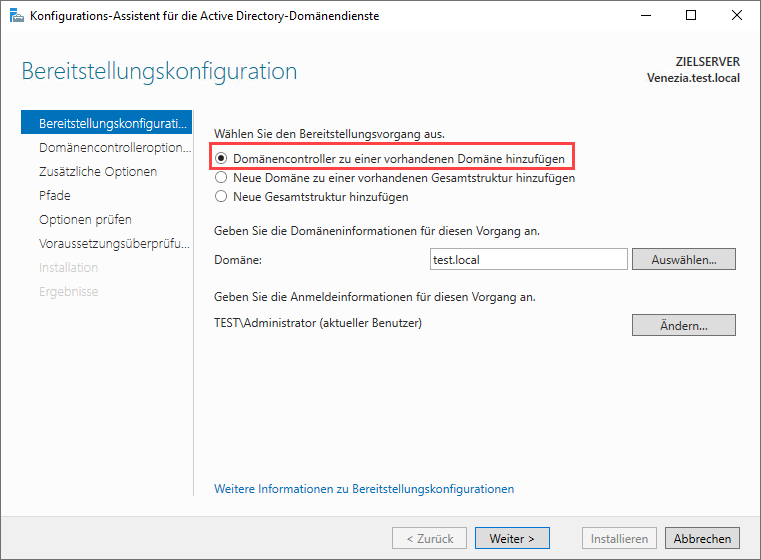

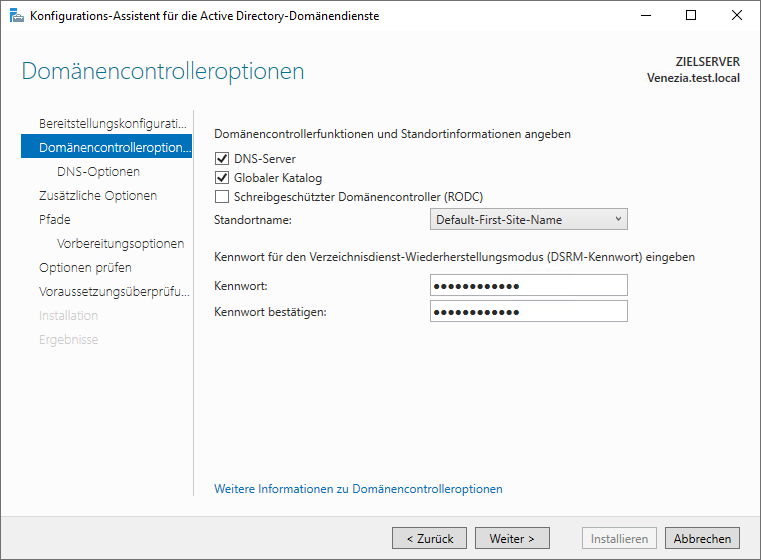

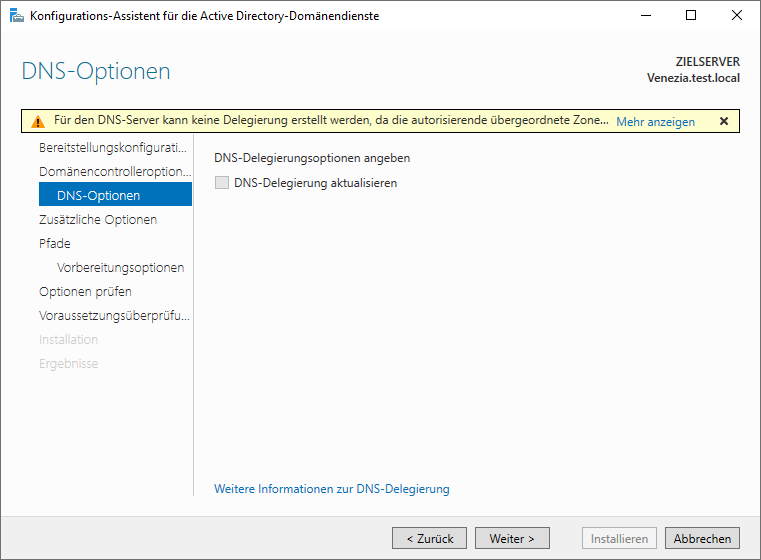

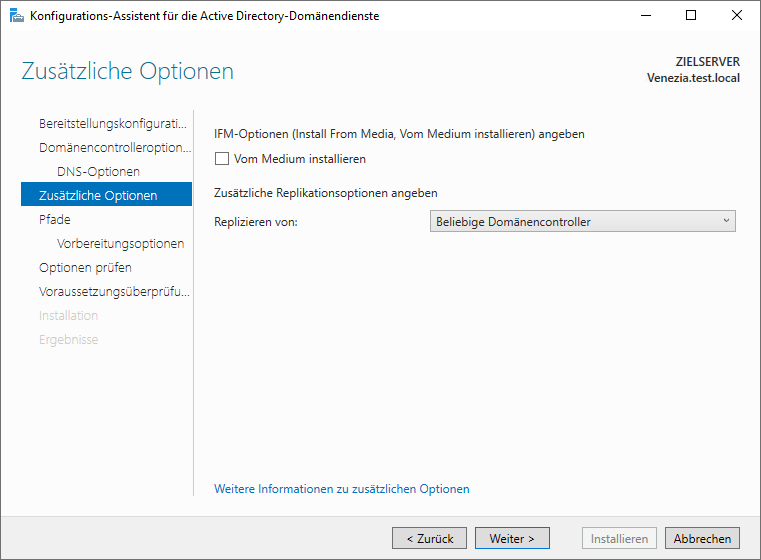

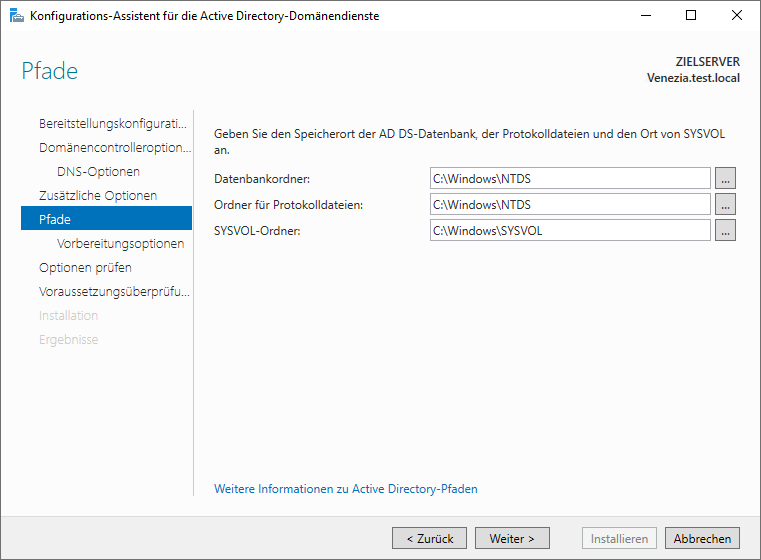

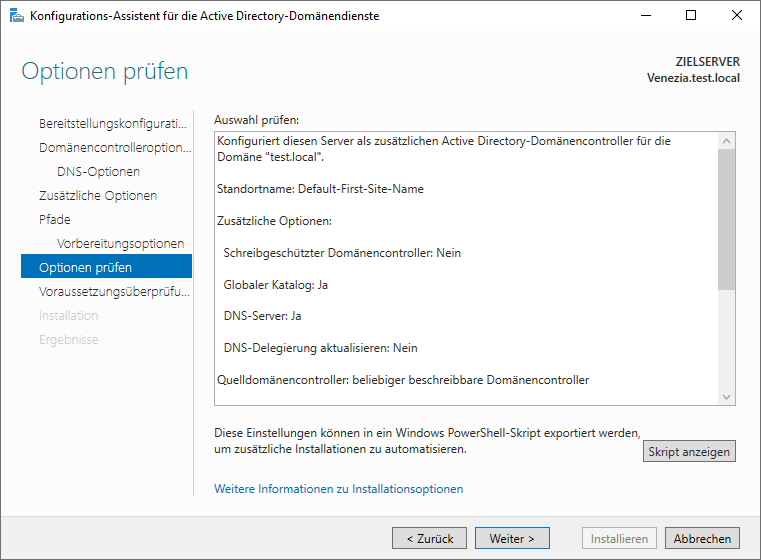

Als Bereitstellungsvorgang muss “Domänencontroller zu einer vorhandenen Domäne hinzufügen” ausgewählt werden. Danach durchlaufen wir den Assistent:

Fehler bei der Überprüfung des Replikats.

Wird für die Dateireplikation FRS (File Replication Service) noch verwendet, kann bzw. wird folgender Fehler erscheinen:

Eine SYSVOL-Migration von FRS auf DFSR (Distributed File System Replication) wird im nächsten Tab beschrieben.

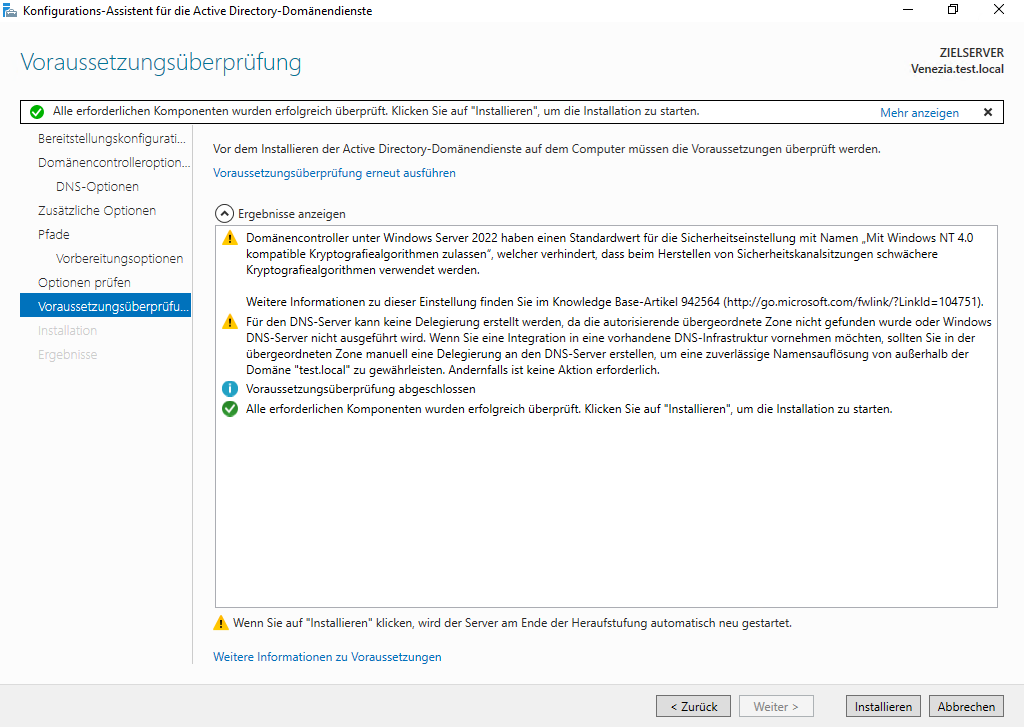

Zum Schluss kontrollieren wir in der „Voraussetzungsüberprüfung“ ob uns was „verdächtiges“ auffällt. Ansonsten klicken wir auf Installieren:

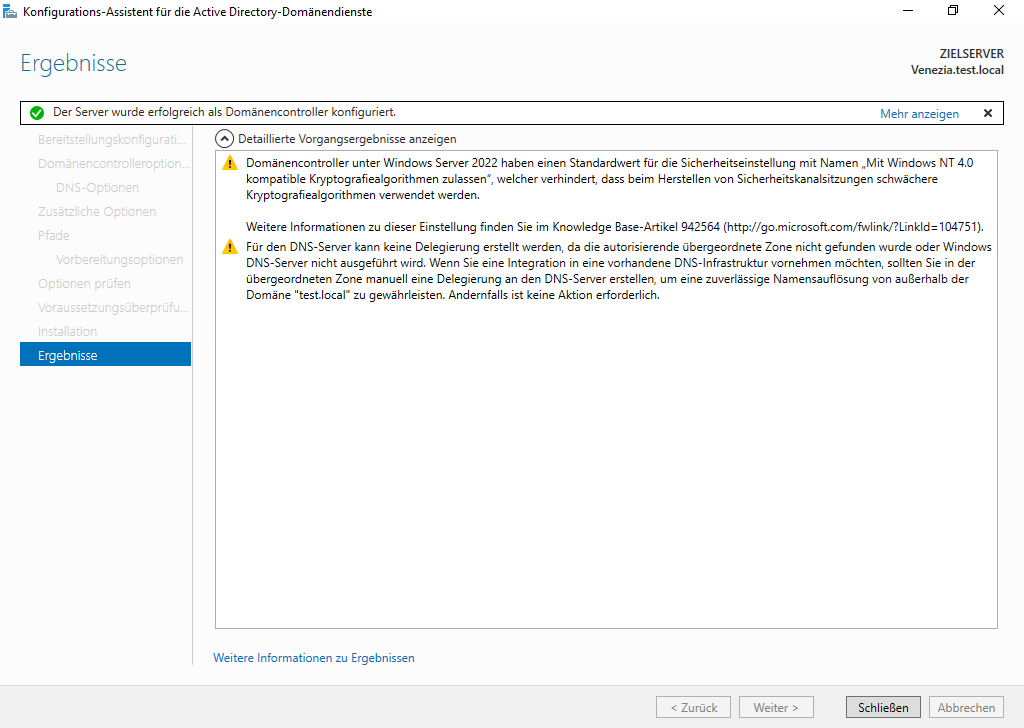

Nach der erfolgreichen Bereitstellung wird der Server automatisch neu gestartet:

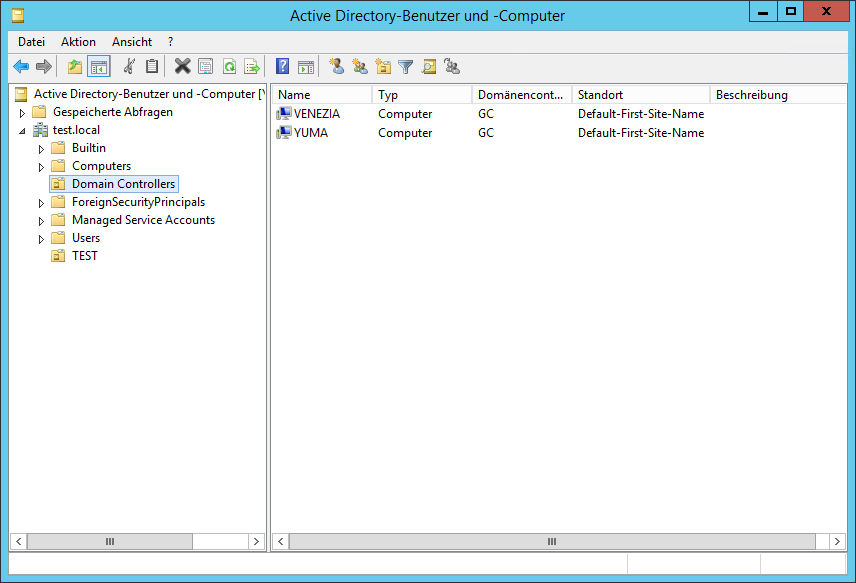

Nun sollten zwei DCs in der “Domain Controllers”-OU eingetragen sein:

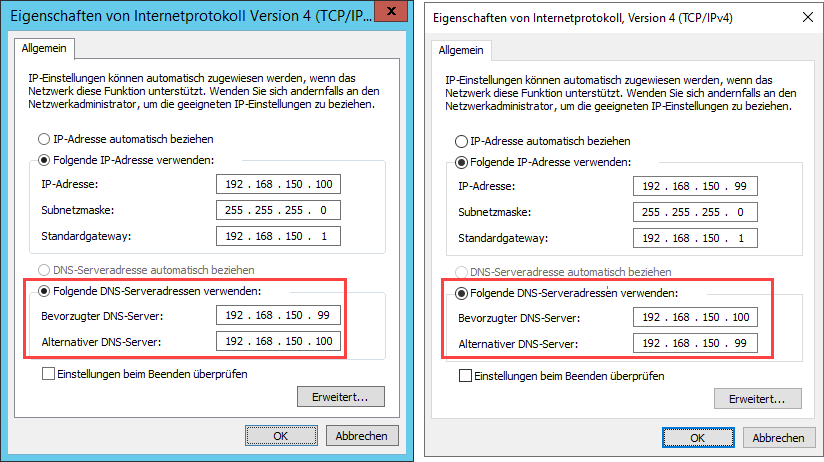

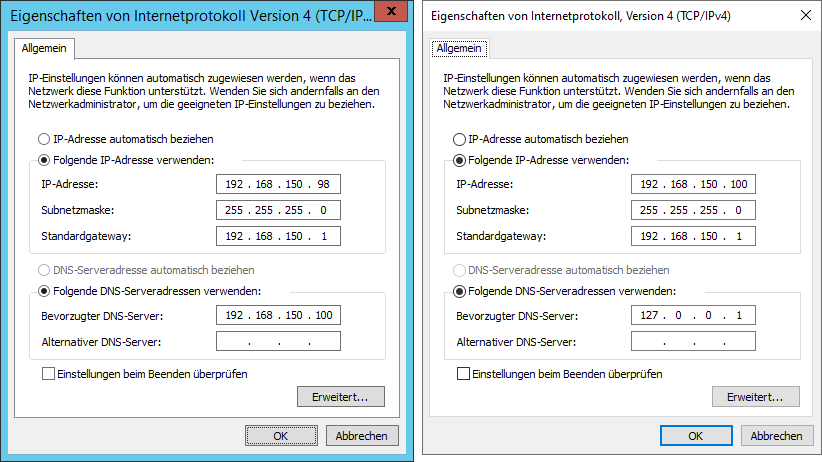

Als nächstes müssen die DNS-Eistellungen beider DCs bearbeitet werden, um sich gegenseitig einzutragen:

Bevorzugter DNS-Server: Der andere Server. Alternativer DNS-Server: Sich selbst. (Es kann auch die Loopback-Adresse verwendet werden.)

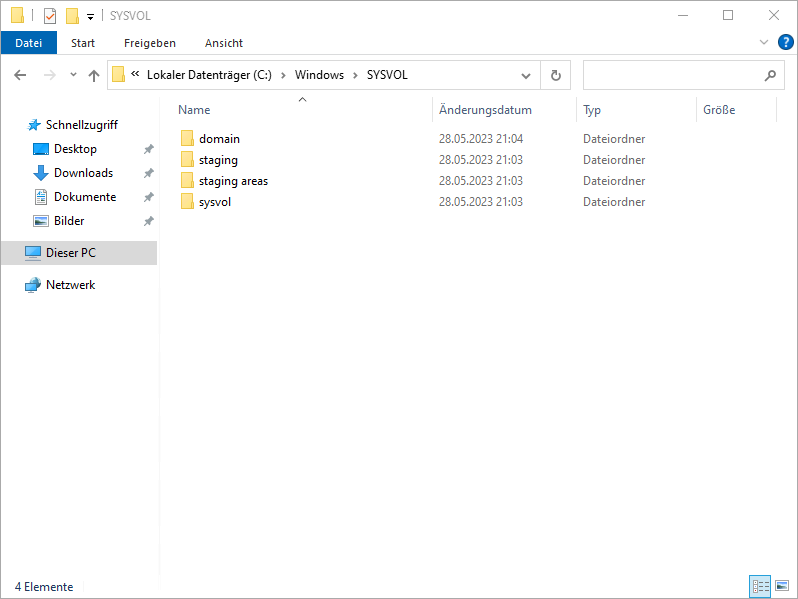

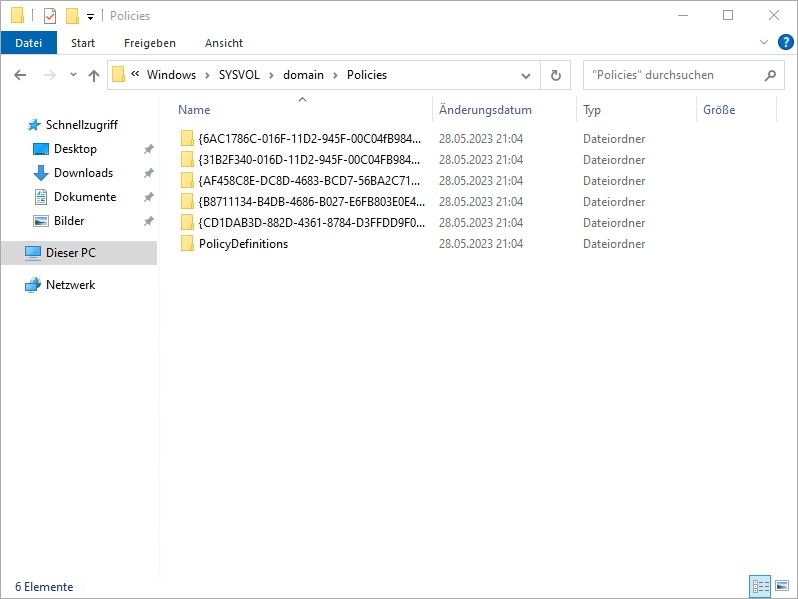

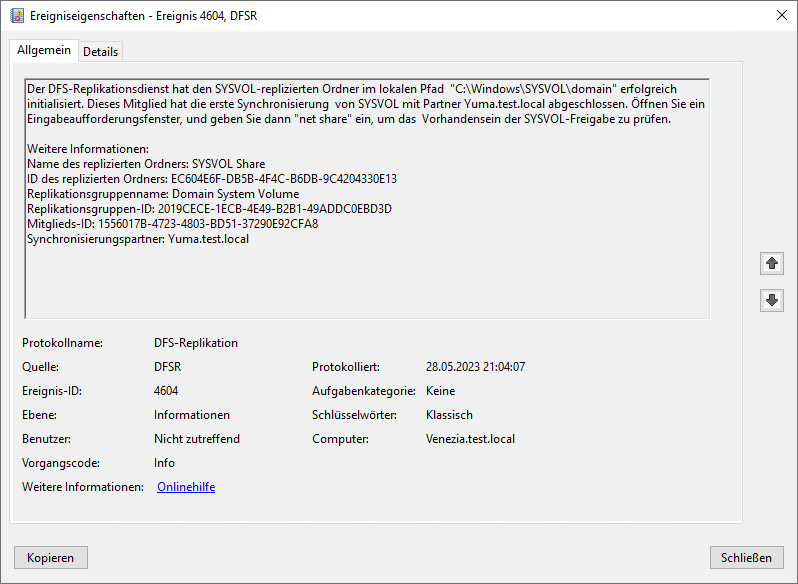

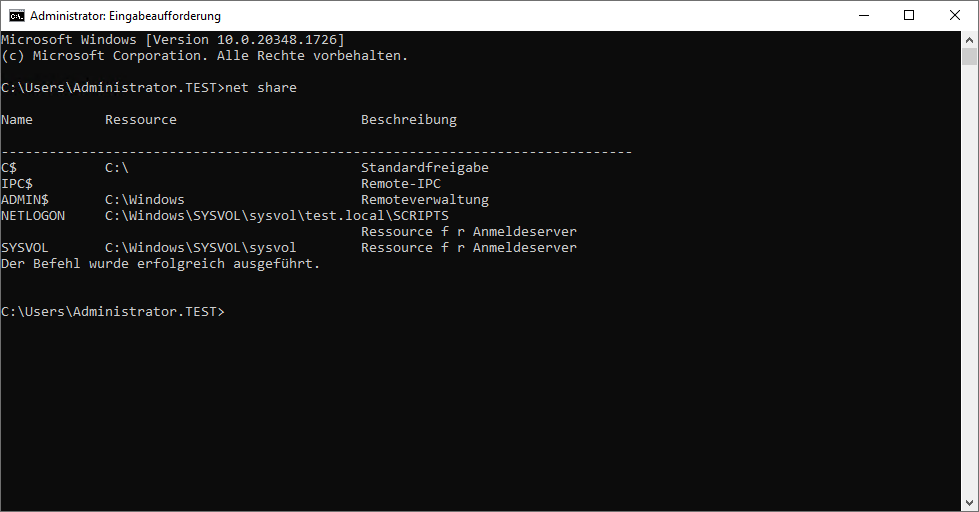

Als nächstes sollte auch überprüft werden, ob der Sysvol-Ordner erfolgreich repliziert und freigegeben wurde:

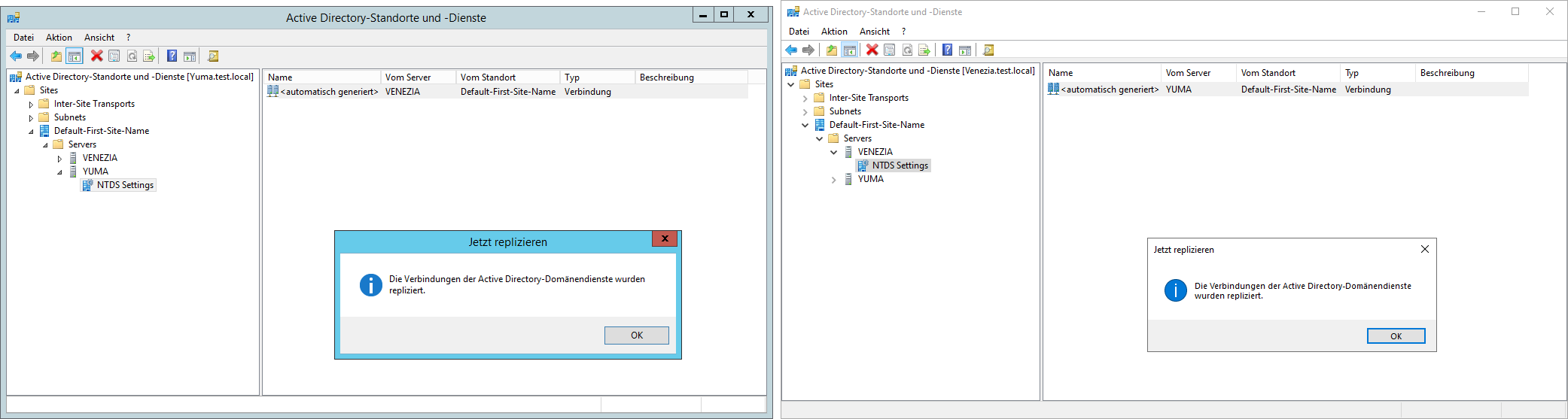

Weiters sollte es nun in der Active Directory-Standorte und -Dienste für die jeweiligen DCs eine Verbindung geben. Diese sollte auf beiden Seiten getestet werden.

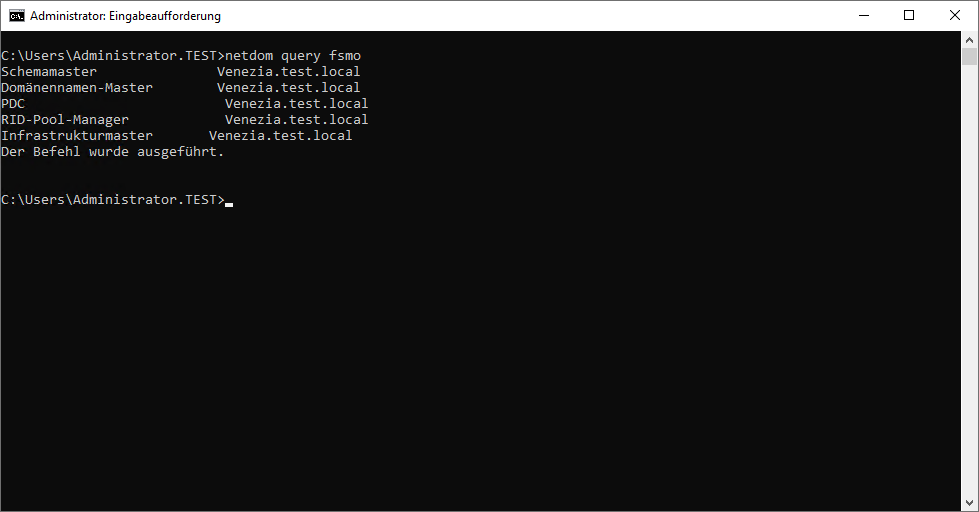

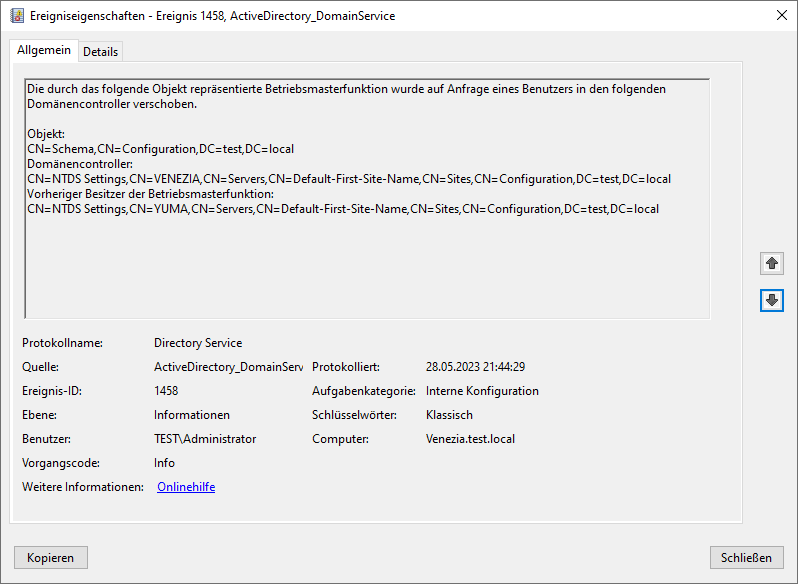

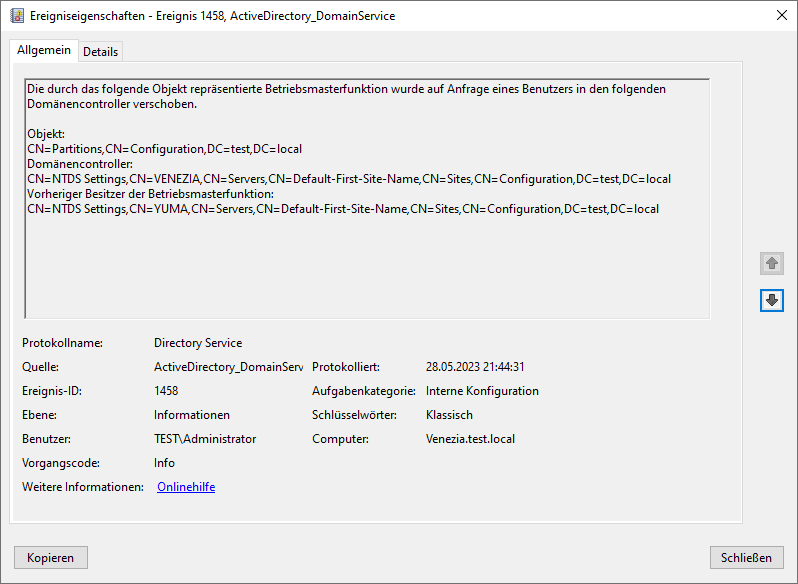

FSMO-Rollen

Bevor wir Anfangen sollte nochmals überprüft werden, ob der neue AD-Server sauber als Domaincontroller aufgestuft worden ist, und der Sysvol-Ordner erfolgreich repliziert wurde! FSMO-Rollen sollten nur 1 Mal verschoben werden & nicht mehr retour!!!!

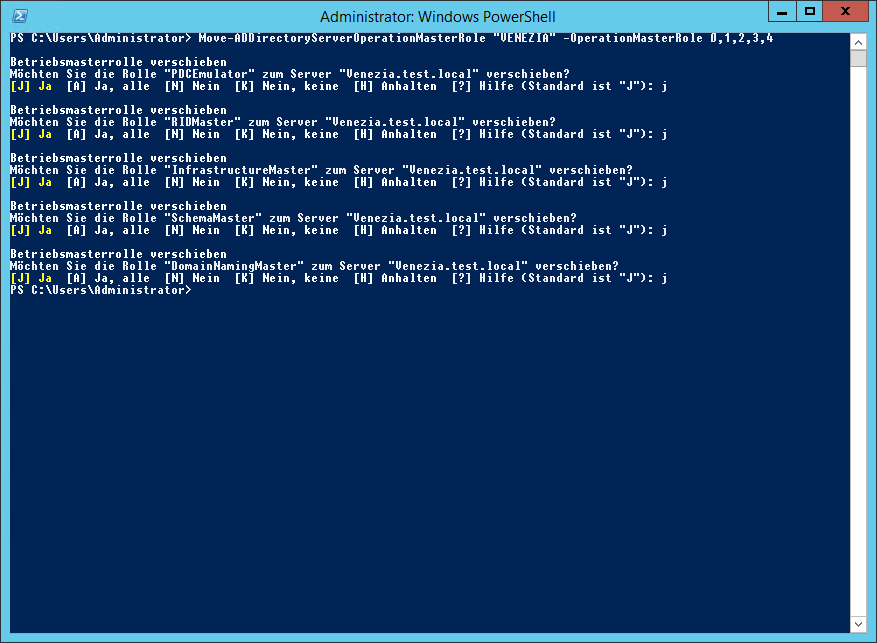

Sollte das Betriebssystem des Quell-Server Server 2012 R2 oder neuer sein, können die Rollen vom Quell-Server mit folgendem PowerShell-Befehl verschoben werden:

Move-ADDirectoryServerOperationMasterRole "ZIEL-SERVER" –OperationMasterRole 0,1,2,3,4

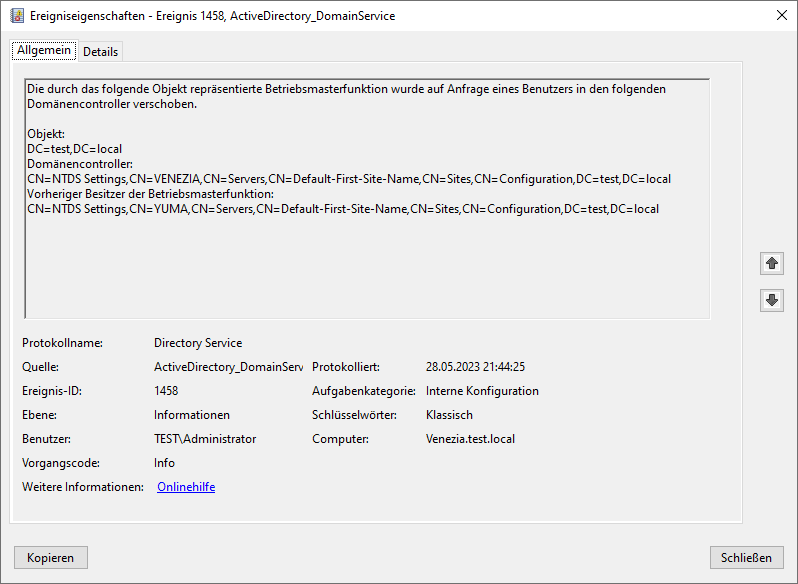

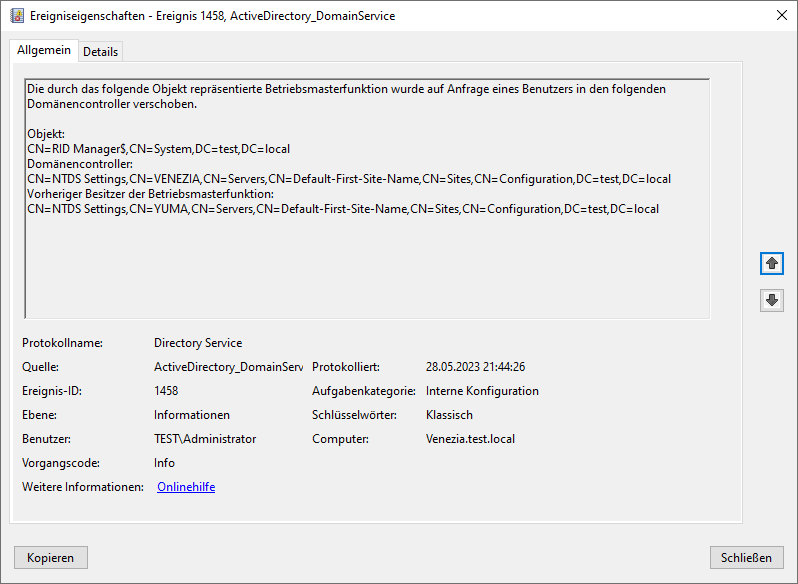

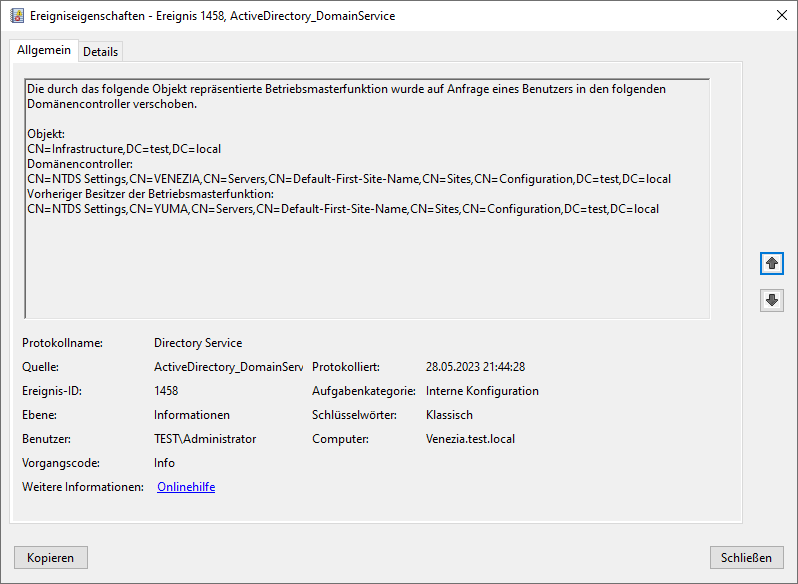

Das war’s schon mit den FSMO-Rollen! 😊 Nun muss das ganze noch überprüft werden. Auch ein Blick in unser geliebtes Ereignisprotokoll sollte geworfen werden.

netdom query fsmo

PDC-Emulator

RID-Master

Infrastruktur Master

Schemamaster

Domänennamen-Master

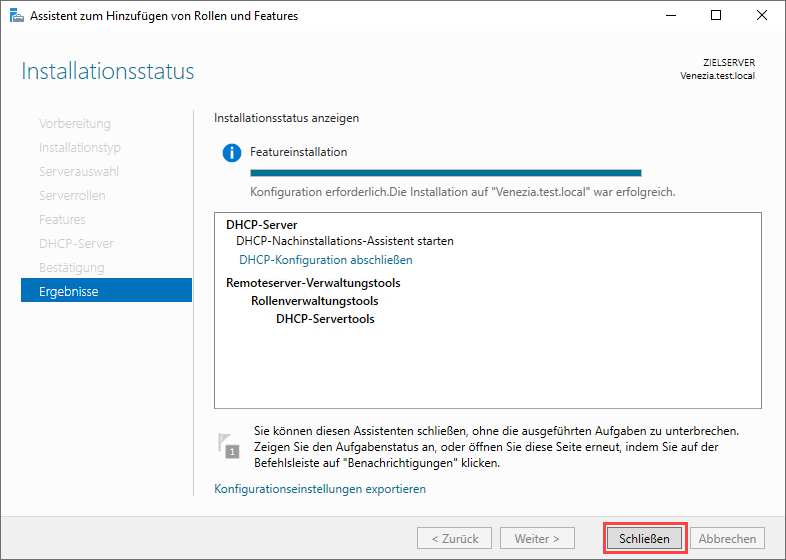

DHCP-Migration PowerShell

Rolle installieren

Die DHCP-Rolle wird mithilfe des Server-Managers oder PowerShell installiert:

Install-WindowsFeature DHCP -IncludeManagementTools

Die DHCP-Konfiguration darf noch nicht abgeschlossen werden, da der Server sonst autorisiert wird. Sollte es doch passiert sein, muss der DHCP vor dem Import unautorisiert werden.

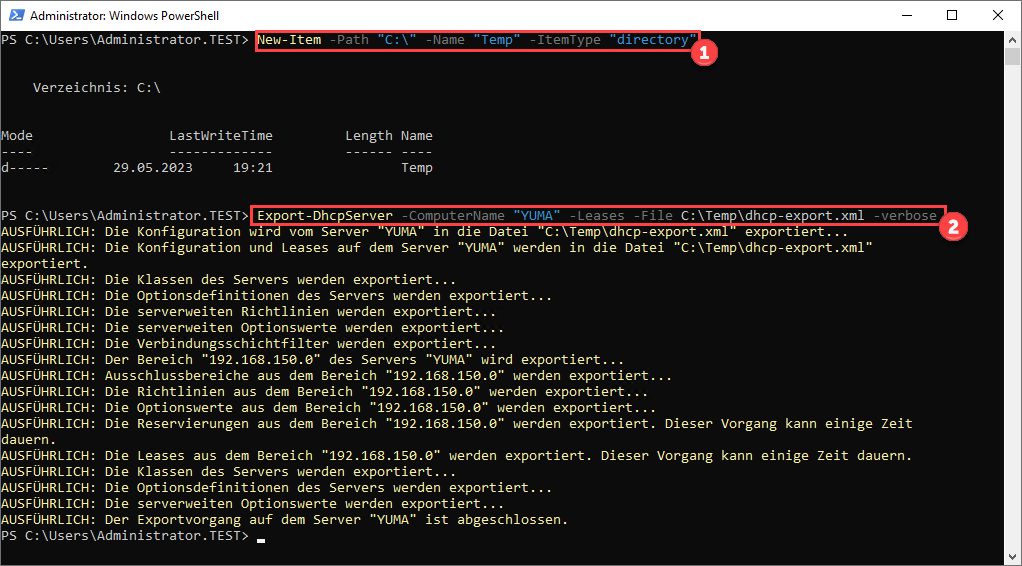

DHCP-Server Einstellungen exportieren & importieren

Dazu öffnen wir auf dem neuen Server die PowerShell:

New-Item -Path "C:\" -Name "Temp" -ItemType "directory"

Export-DhcpServer -ComputerName "ServerNameOLD" -Leases -File C:\Temp\dhcp-export.xml -verbose

Da wir den Export aus dem alten DHCP-Server ja direkt am neune durchgeführt haben, können wir diese gleich importieren:

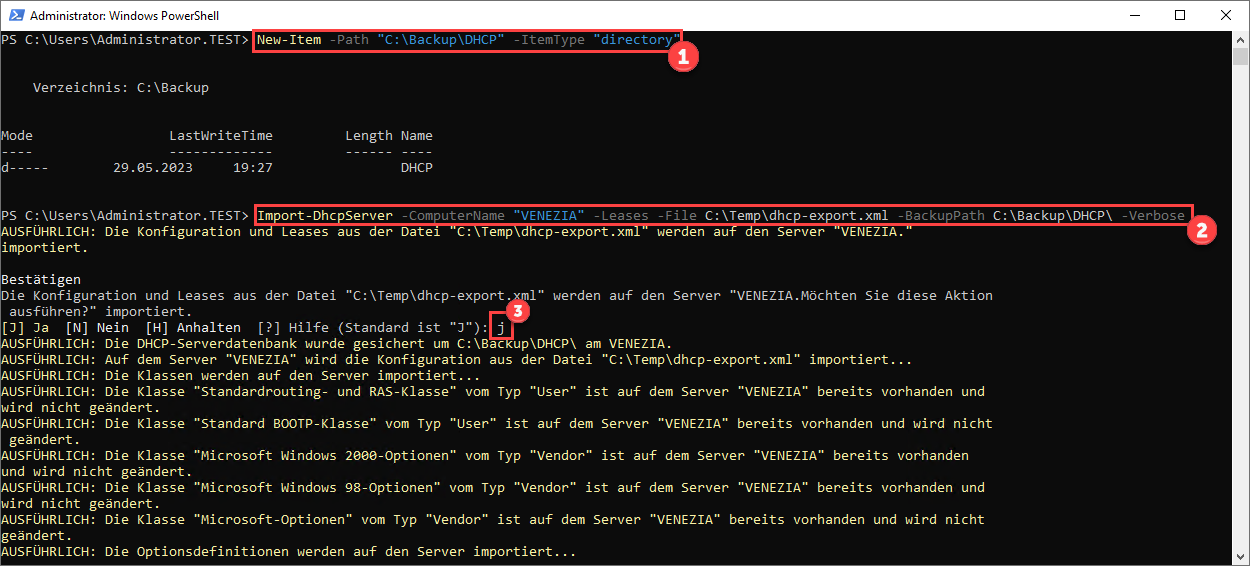

New-Item -Path "C:\Backup\DHCP" -ItemType "directory"

Import-DhcpServer -ComputerName "ServerNameNEU" -Leases -File C:\Temp\dhcp-export.xml -BackupPath C:\Backup\DHCP\ -Verbose

Autorisierung aufheben & durchführen

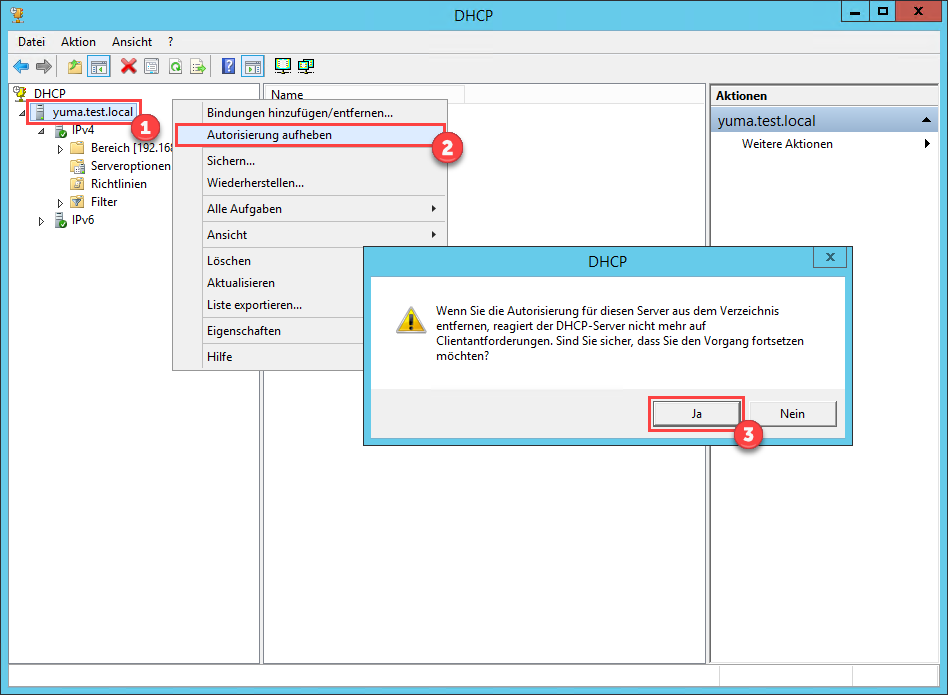

Nun muss die Autorisierung des alten DHCP Servers aufgehoben werden:

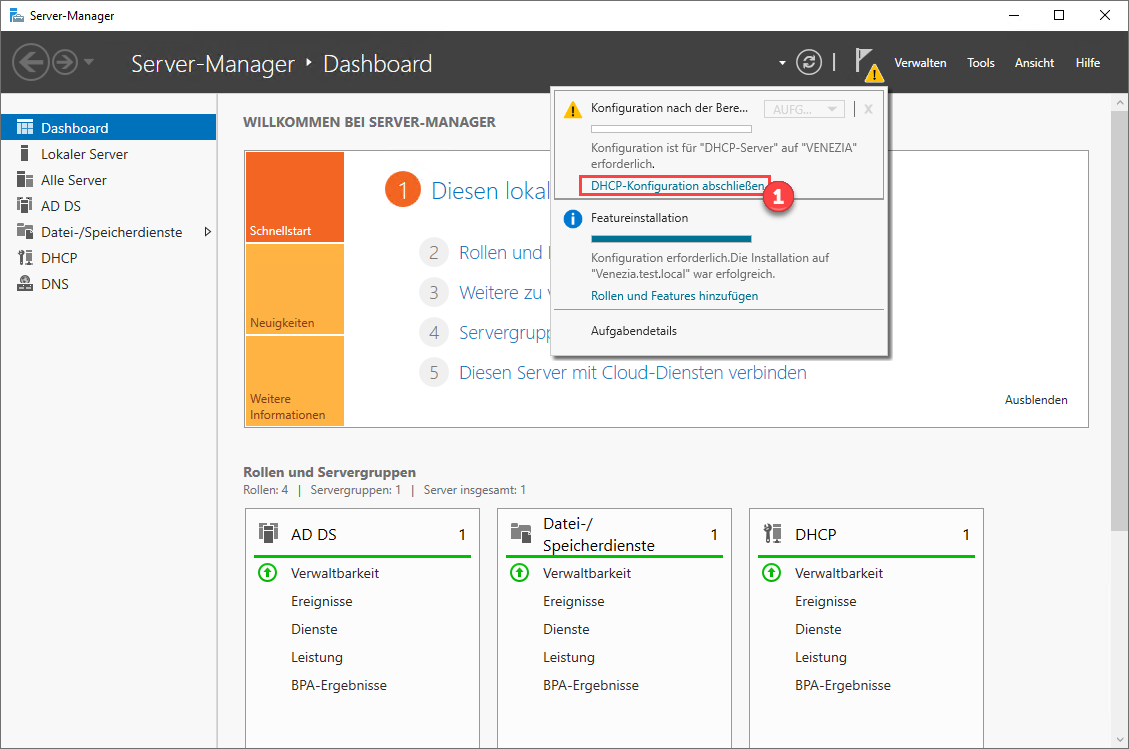

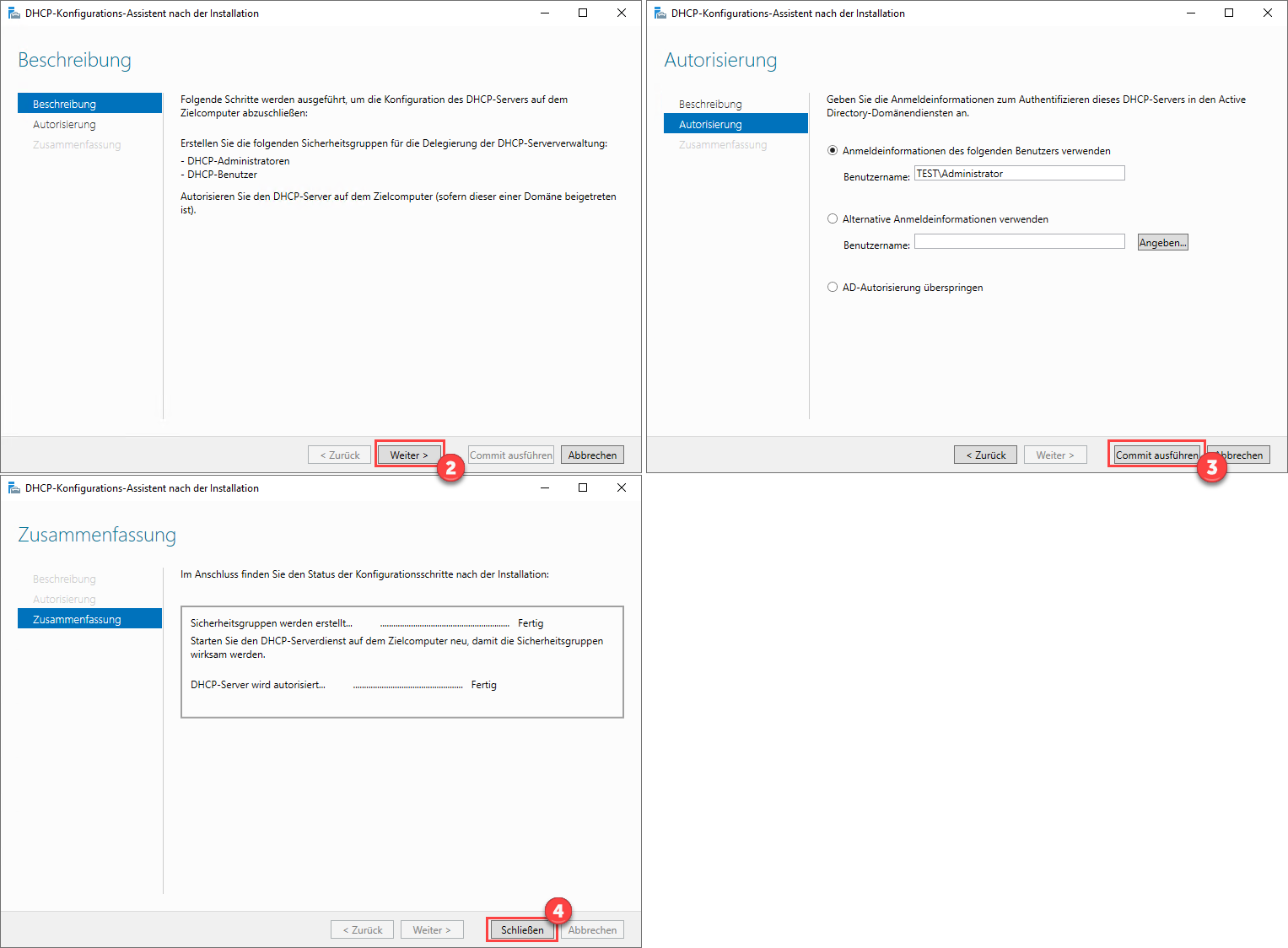

Abschließend die Domain Autorisierung des neuen DHCP Servers durchführen. Am besten mithilfe des Server-Managers (damit die Warnung verschwindet):

AD-Dienste vom alten Server deinstallieren

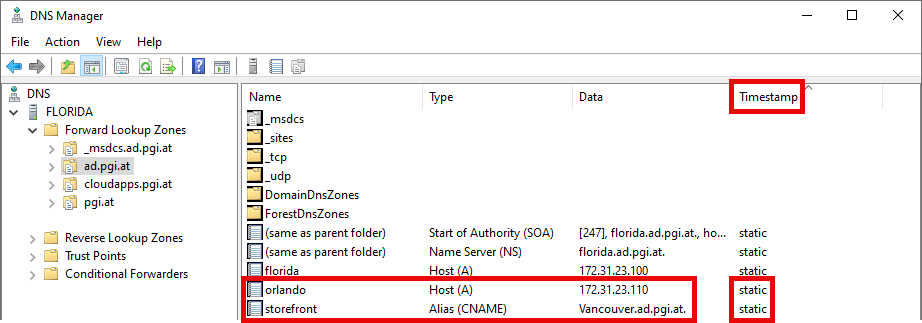

DNS-Zonen-Check

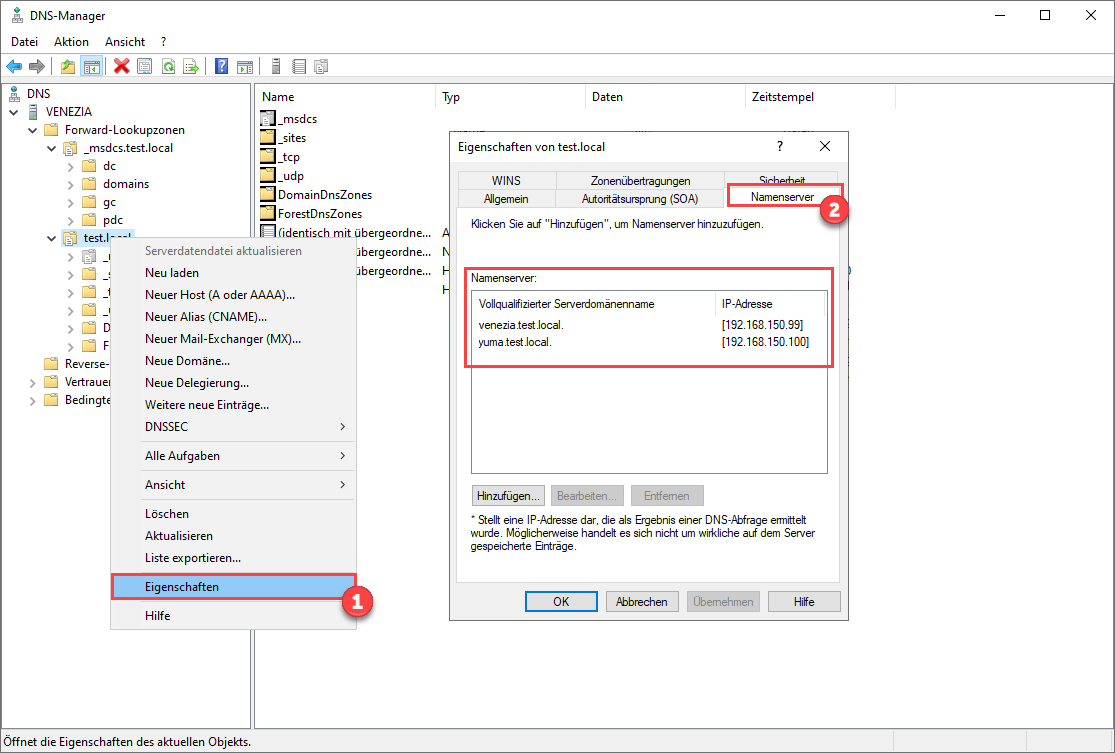

Da jetzt alle Dienste auf den neuen Server übertragen wurden, können jetzt die AD-Dienste vom alten Server entfernt werden. Davor empfiehlt sich nochmals beim neuen Server einen Blick in den DNS-Manager zu werfen, ob die test.local Zone sauber repliziert wurde:

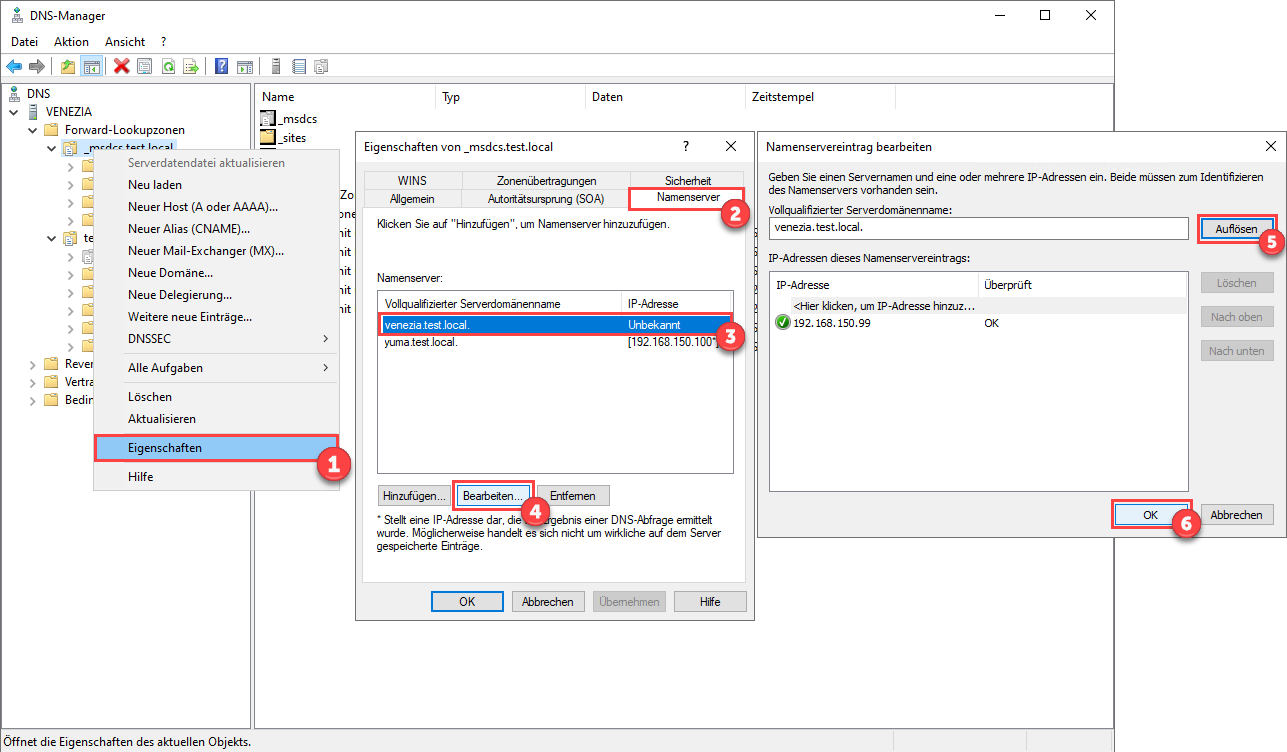

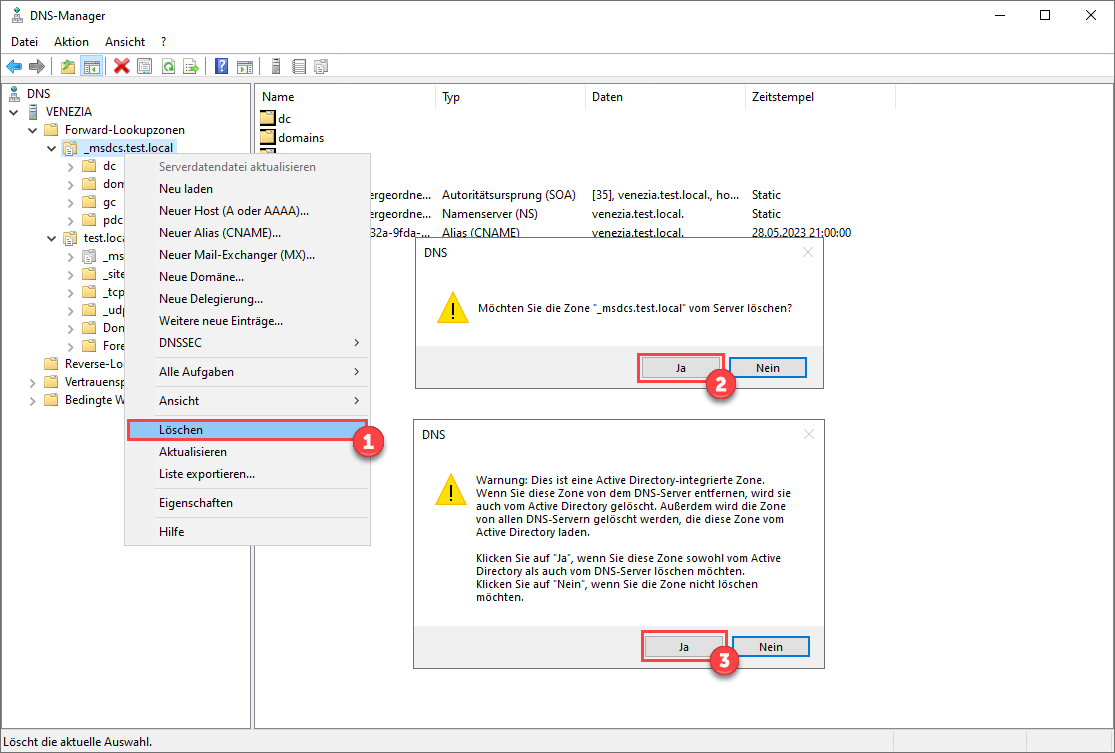

Die _msdcs.test.local benötigt eine Sonderbehandlung, diese sollte vor der Abstufung unbedingt durchgeführt werden:

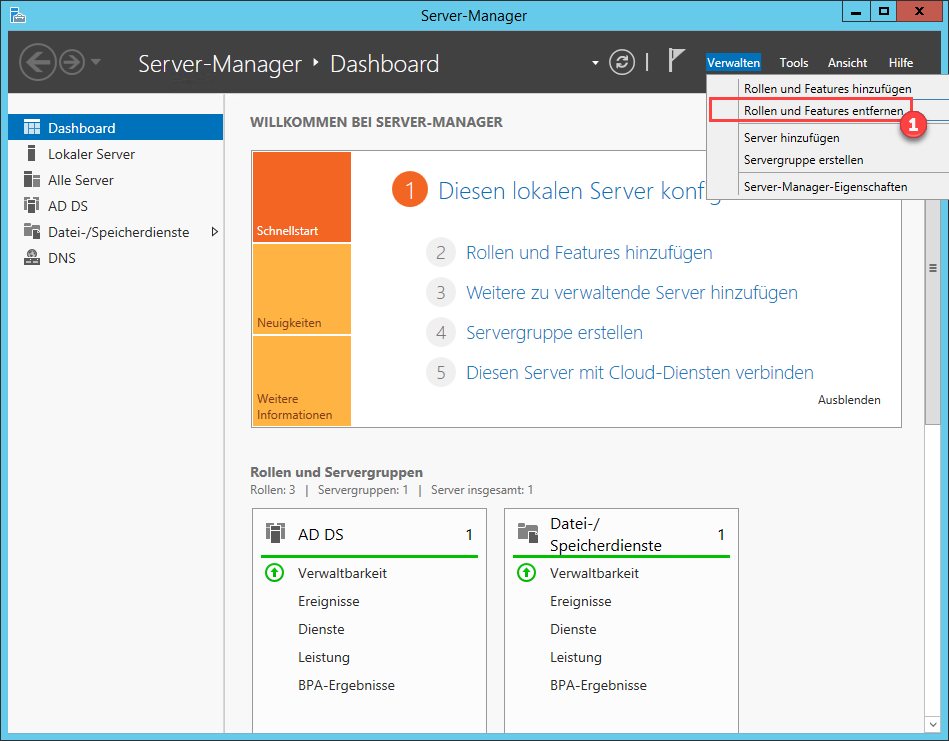

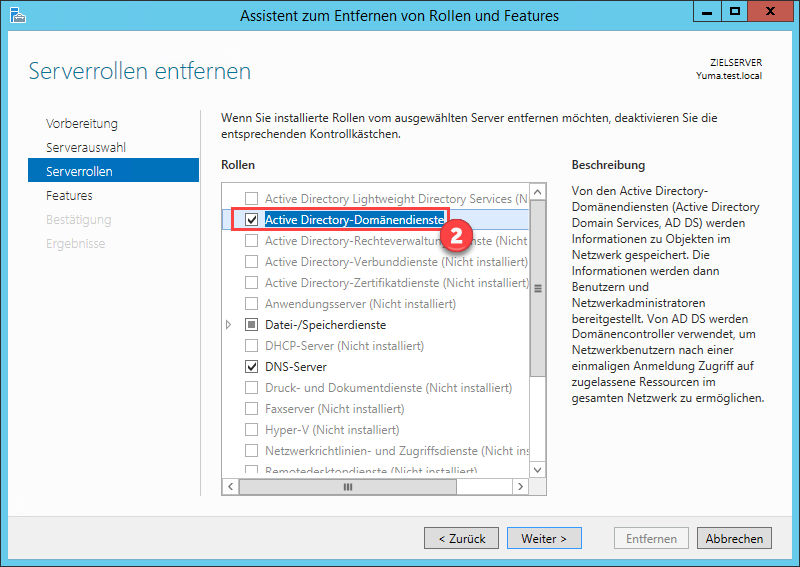

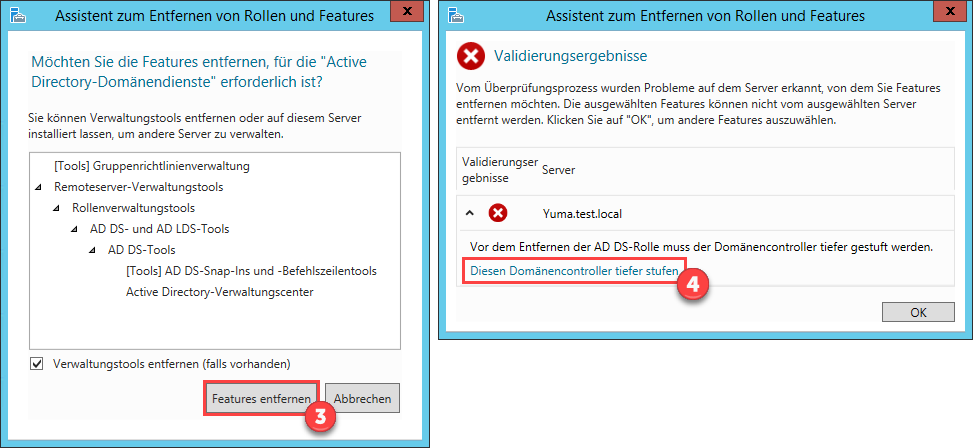

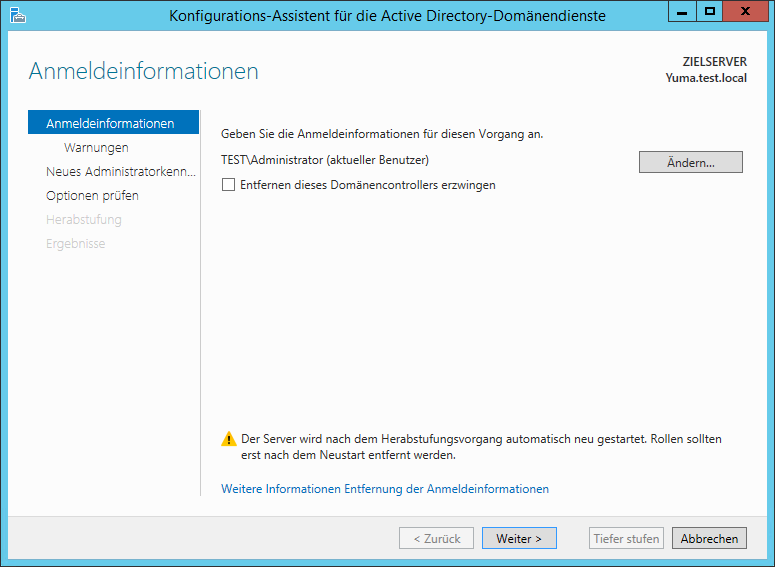

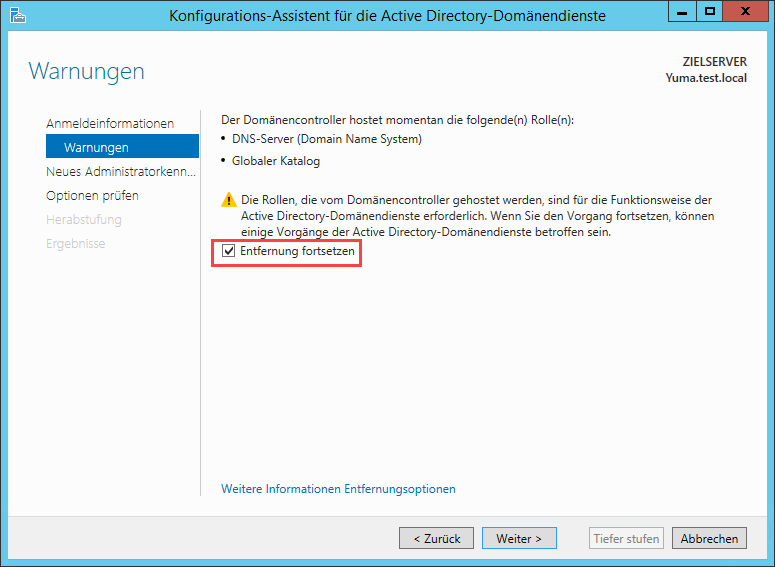

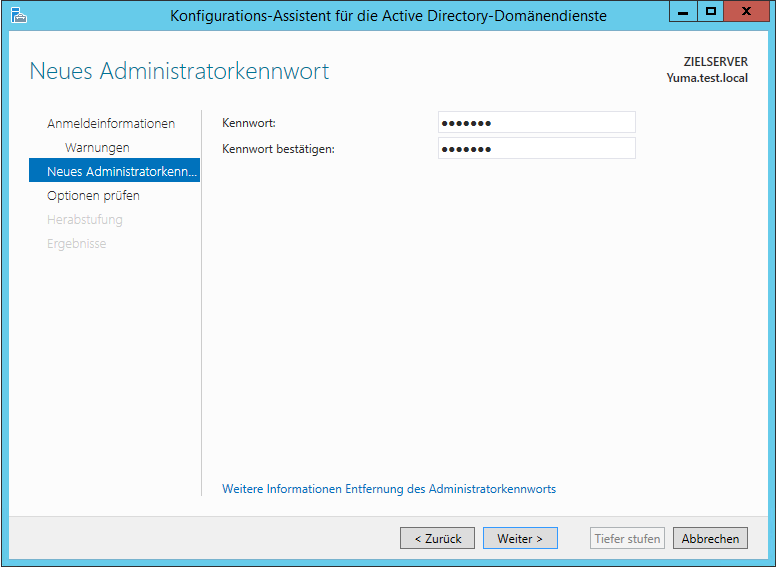

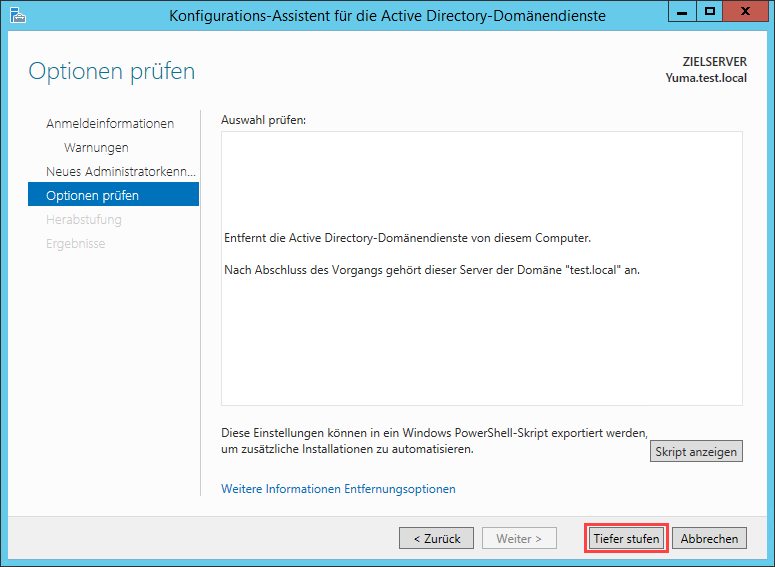

Server tieferstufen

Dazu muss der Konfigurations-Assistent aufgerufen werden. Seit 2012 passiert das über den Server-Manager:

Nun muss der Assistent durchlaufen werden:

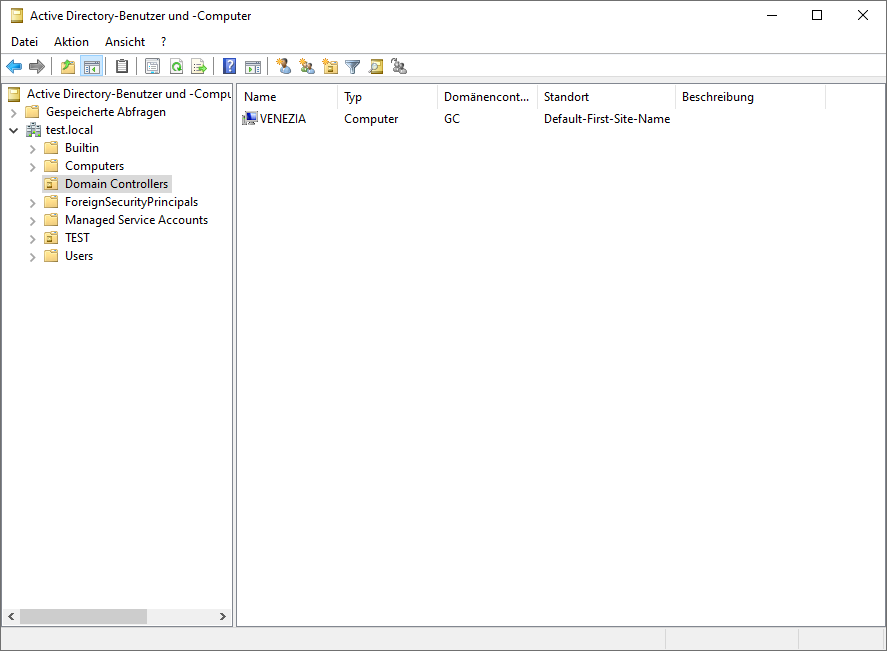

Nun sollte in der “Domain Controllers”-OU nur mehr ein DC eingetragen sein:

Nach dem Neustart können die IPs wieder geändert werden:

DNS neu aufbauen

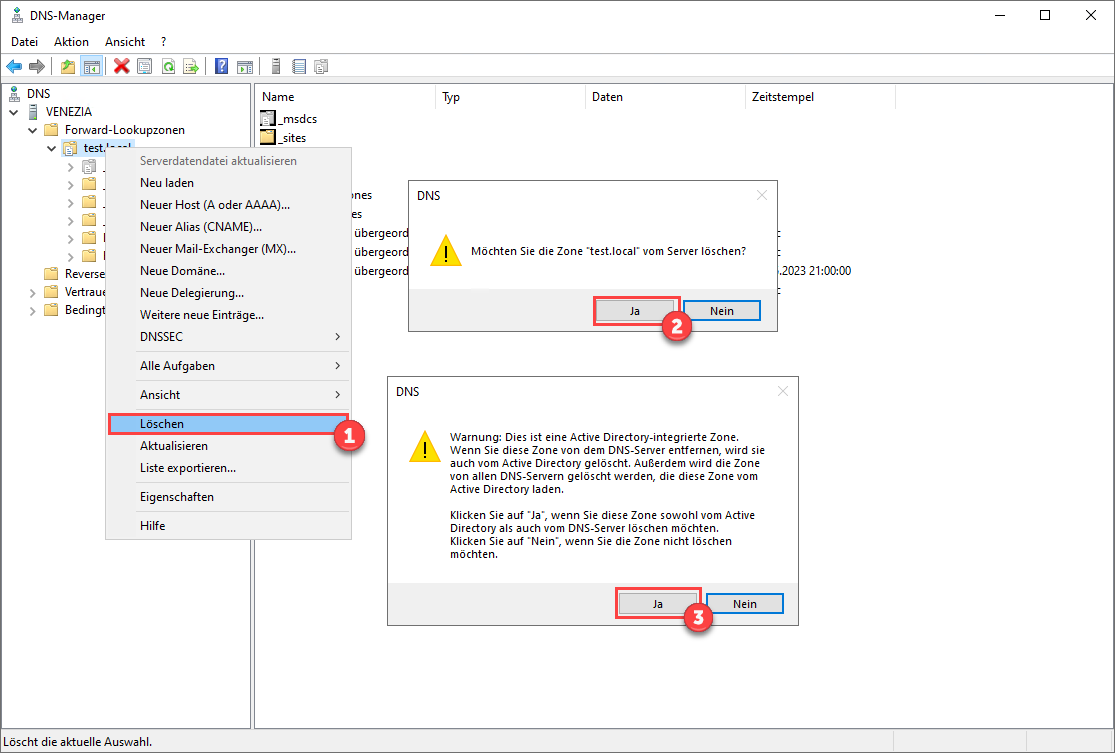

Zonen entfernen

Nach dem erfolgreichen Abstufen & IP-Ändern muss der DNS neu aufgebaut werden. Dazu müssen die zwei AD-Zonen entfernt werden:

_msdcs.test.localtest.local

Vor dem Entfernen sollte überprüft werden, ob in der Domänen-Zone “Static"-Einträge vorhanden sind (z.B.: von einem Synology-NAS). Diese sollten dokumentiert & nach der Migration wieder eingetragen werden.

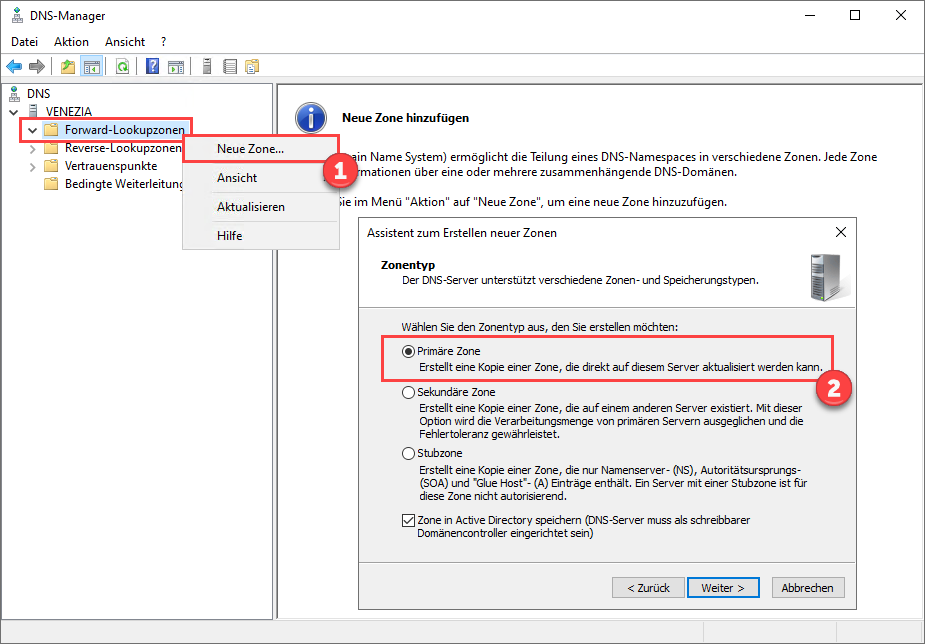

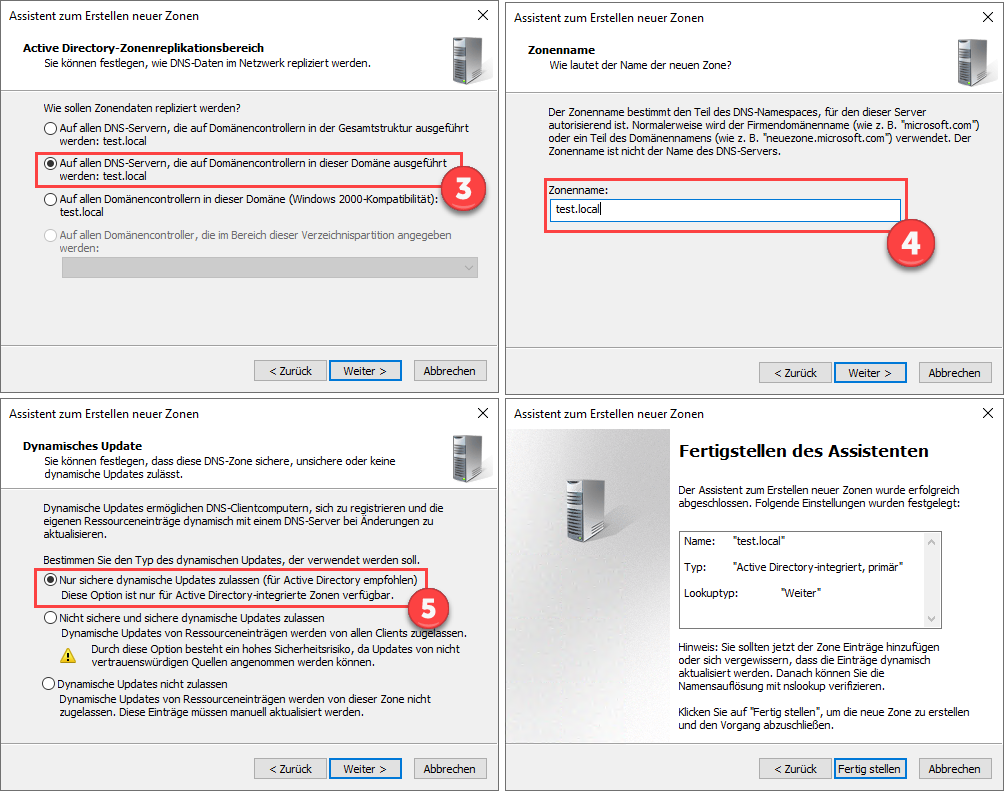

Domänen-Zone anlegen

Was gelöscht wurde, wird auch wieder benötigt. Also einmal frisch anlegen:

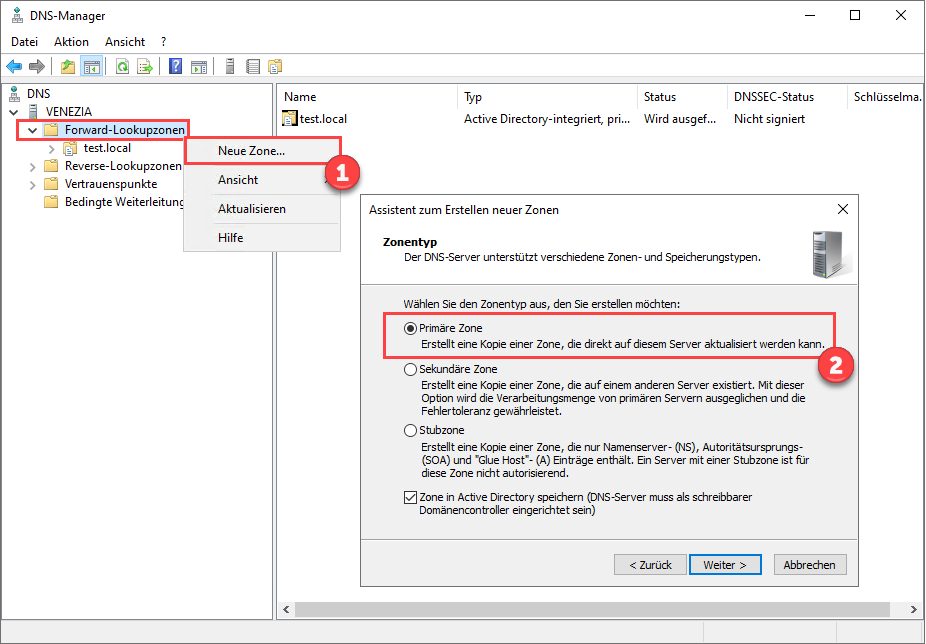

“Microsoft domain controller service” Zone anlegen

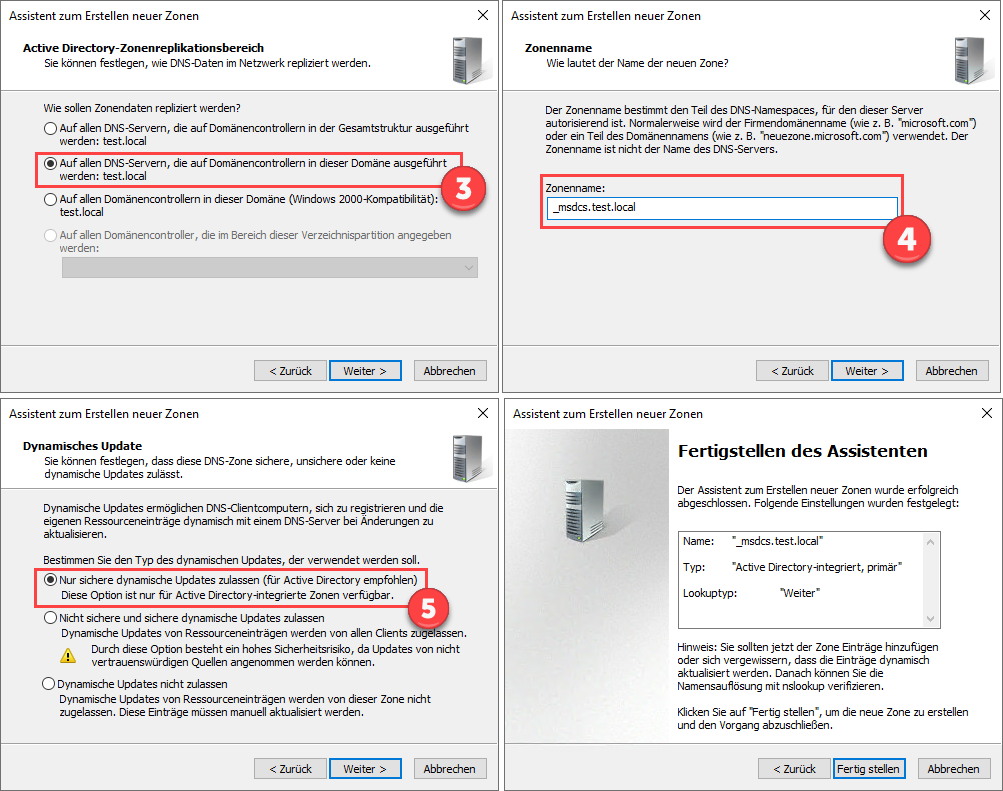

Dieser Vorgang muss auch für die _msdcs.test.local-Zone wiederholt werden:

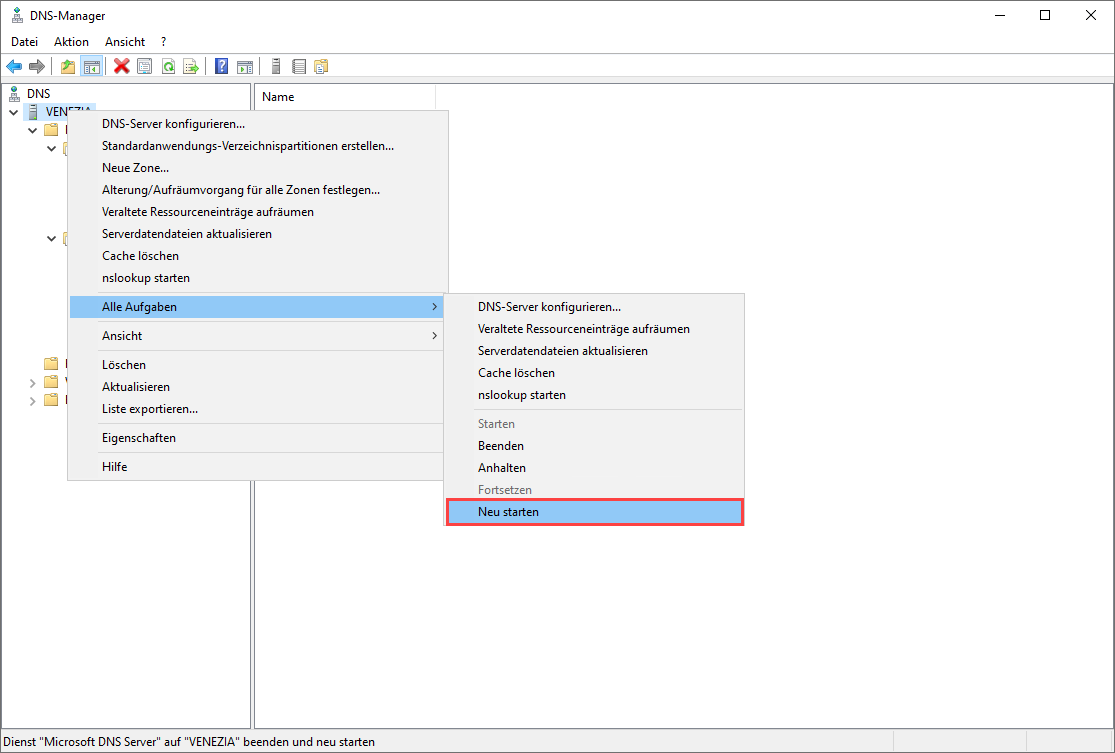

Danach muss der DNS-Server neugestartet werden:

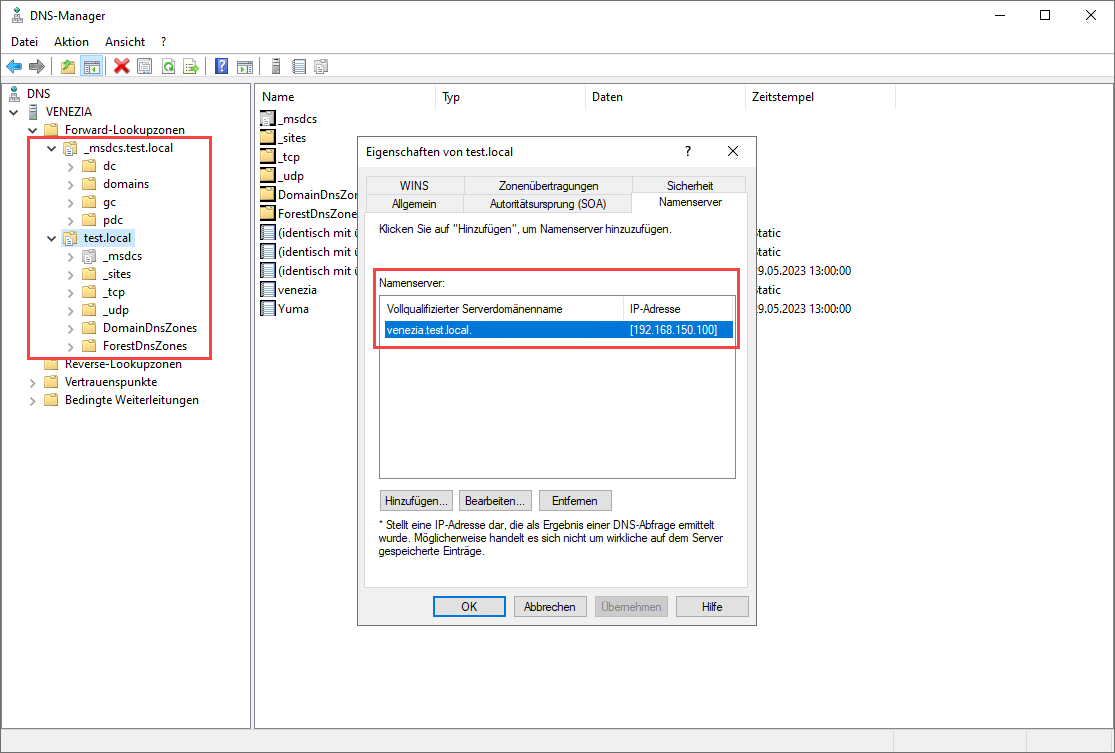

Nun sollten sich die Lookupzonen wieder gefüllt haben und nur mehr ein Nameserver hinterlegt sein:

Sollten sich die Lookupzonen nach mehrere Dienste neu-starten nicht automatisch aufgebaut werden, habe ich folgenden Tipp: DNS auf Loopback (127.0.0.1) stellen & folgende Befehle ausführen:

net stop dns net stop netlogon net start dns net start netlogon ipconfig /registerdns

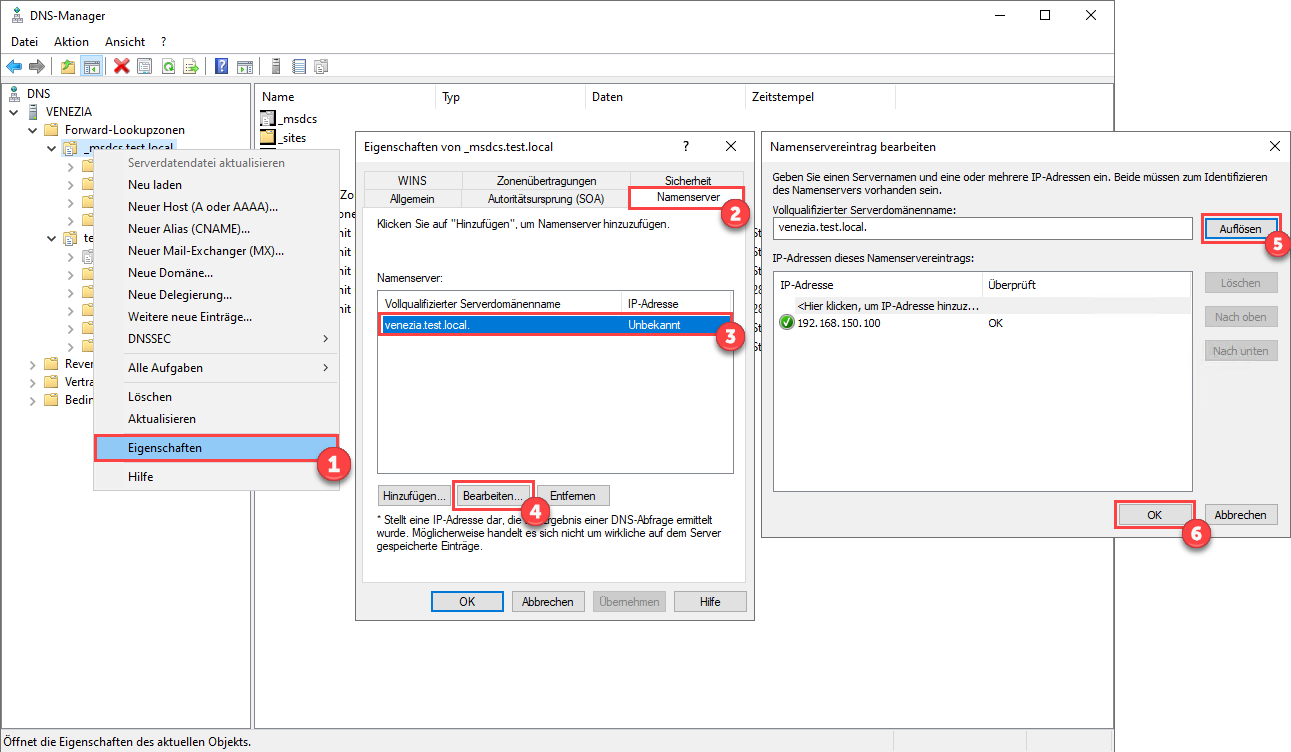

“_msdcs”-Sonderbehandlung

Die _msdcs.test.local-Zone benötigt wieder die Sonderbehandlung, diese sollte ebenfalls durchgeführt werden:

Nun sollte der neue DC neu gestartet werden. Für die anderen Server sollte ein Register-DNS ausgeführt werden. Server, welche sehr eng mit AD arbeiten (z.B.: Exchange oder SQL) empfiehlt es sich ebenfalls neu zu starten.

ipconfig /registerdns

Alter DC aus Active Directory-Standorte und -Dienste entfernen

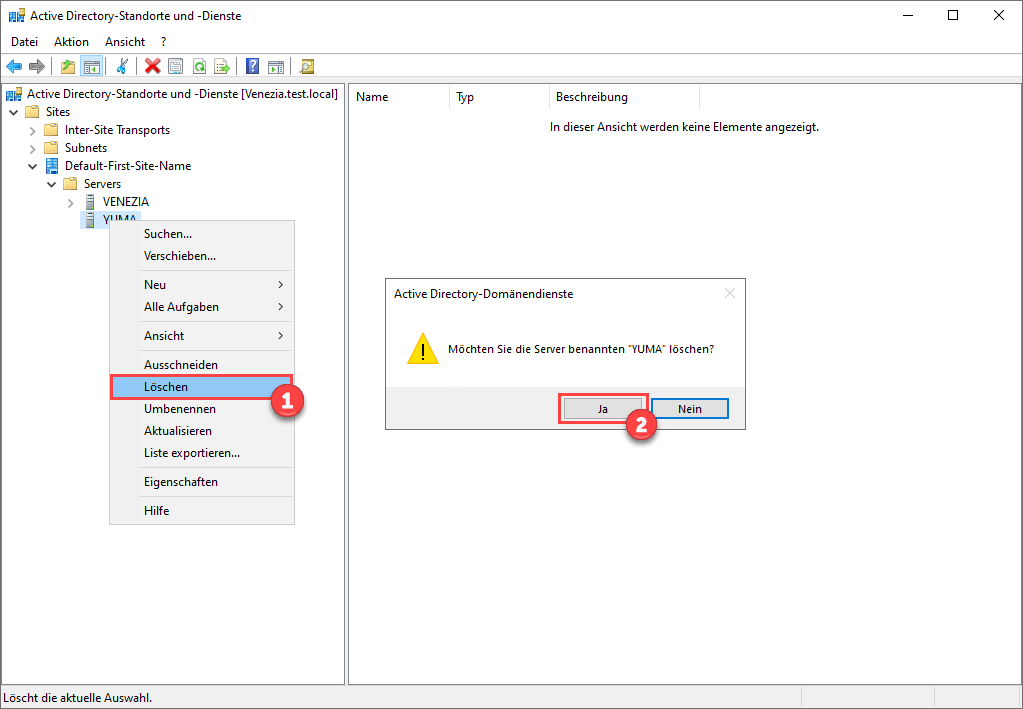

Nach dem Neustart öffnen wir die Active Directory-Standorte und -Dienste -Konsole. Sollte hier noch der alte AD-Sever eingetragen sein, prüfen ob irgendwelche Elemente noch angelegt sind. (z.B.: NTDS-Settings). Wenn nein, kann er ohne Probleme entfernt werden:

Ist der alte Server nicht wie in diesem Beispiel leer? Sehr schlecht, dann wurde er nicht sauber abgestuft. Ereignisprotokoll gibt Klarheit.

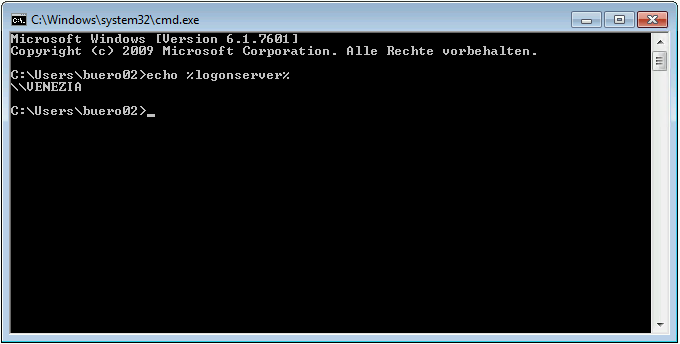

Anmeldeserver überprüfen

Jetzt können auch die Clients neu gestartet werden. Nach dem Anmelden kann der Logon-Server abgerufen werden:

echo %logonserver%

Feinschliff für den neuen Domaincontroller

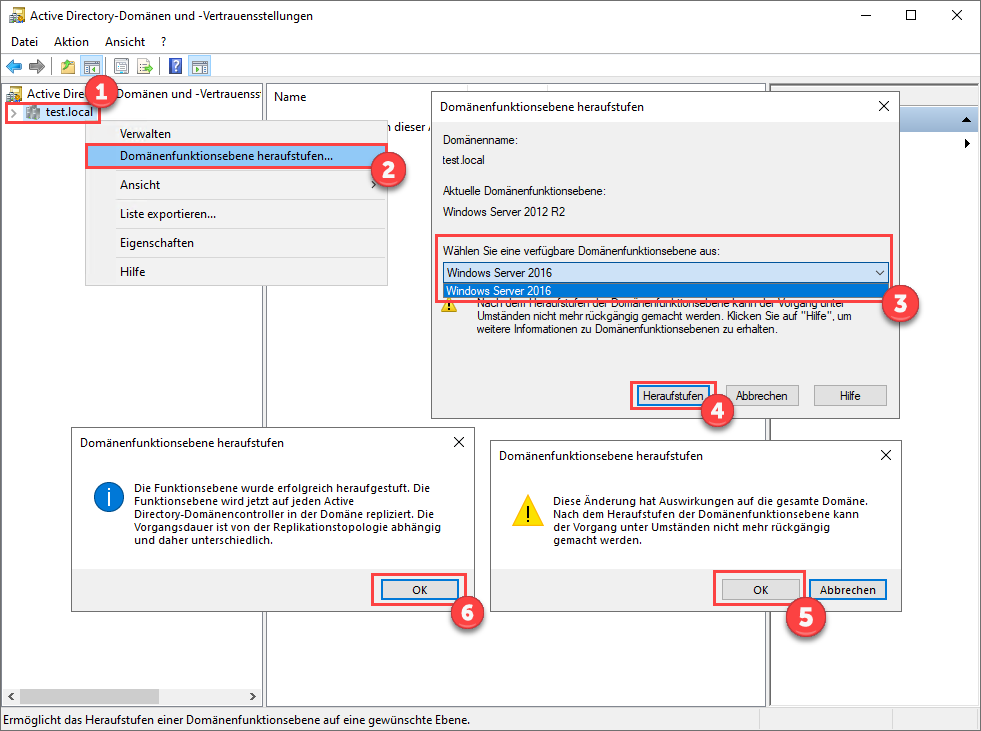

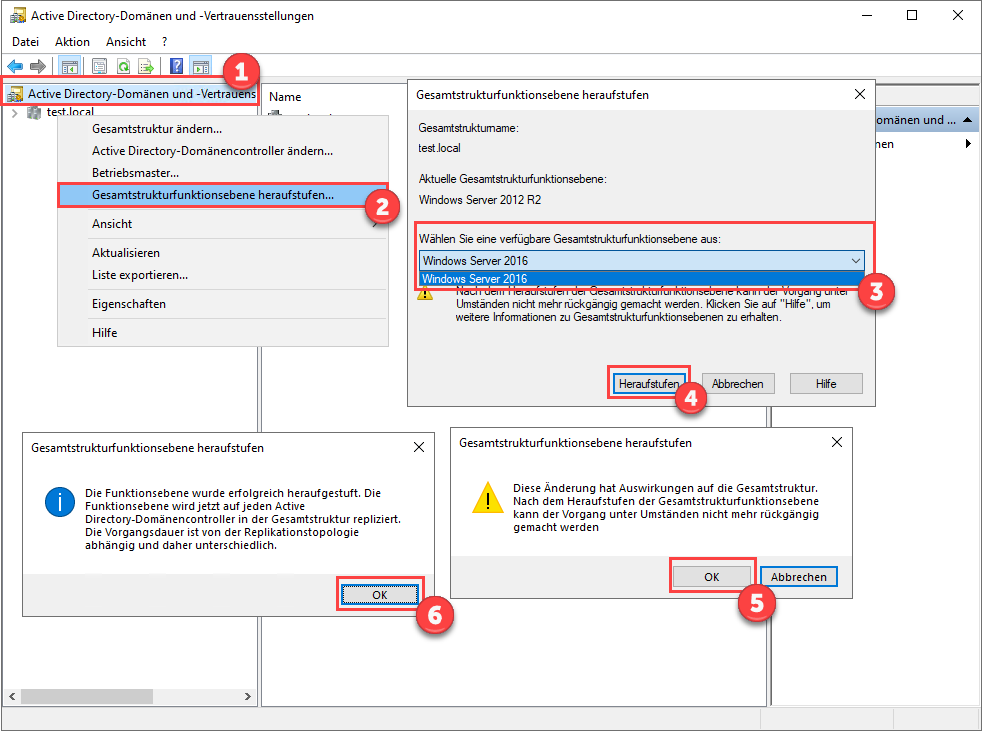

Funktionsebene auf 2016 oder höher aufstufen

Nachdem der alte Domaincontroller abgestuft wurde, kann die Domäne auf die aktuelle Funktionsebene heraufgestuft werden. Dazu muss “Active Directory-Domänen und -Vertrauensstellungen” gestartet werden.

Domänenfunktionsebene

Gesamtstrukturfunktionsebene

Bekannte Probleme

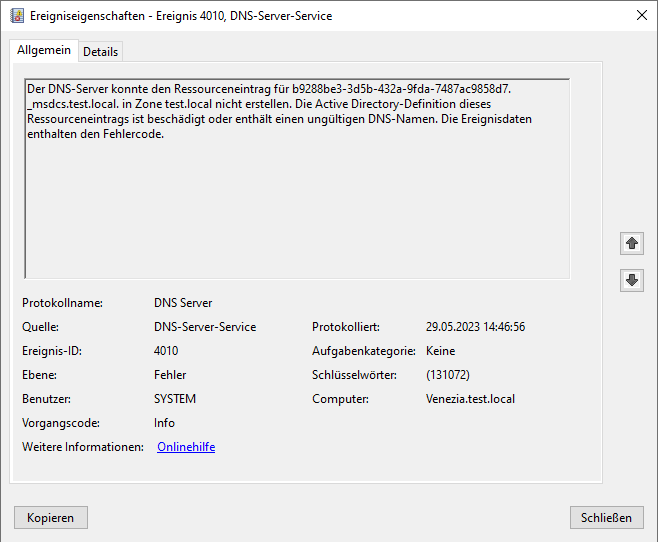

DNS-Fehler 4010

Der DNS-Server konnte den Ressourceneintrag für b9288be3-3d5b-432a-9fda-7487ac9858d7._msdcs.test.local. in Zone test.local nicht erstellen. Die Active Directory-Definition dieses Ressourceneintrags ist beschädigt oder enthält einen ungültigen DNS-Namen. Die Ereignisdaten enthalten den Fehlercode.

Sollte dieser Fehler auftreten, muss der DNS neu aufgebaut werden.

DCDiag - HealthCheck für das AD

Allgemeine-Tests

dcdiag

DNS-Test

dcdiag /test:dns

RepAdmin - Replikations Reparatur

Replikation-Zusammenfassung

repadmin /replsummary

Replikation-Ergebnisse

repadmin /showrepl DC01.lab.ad.pgi.at

repadmin /showrepl /errorsonly

Manueller Sync

repadmin /syncall

repadmin /queue