Inhalt

In diesem Beitrag werden drei Methoden beschrieben:

- Bestehende Datenbank zu einem SQL-Server migrieren (Wichtig: Bei dieser Methode darf sich der Servername des Connectors NICHT ändern!)

- Neue Installation von AAD Connect

- Migration AAD-Connect zu einem anderen Server

Vorbereitung

gMSA-Konto erstellen (Group Managed Service Accounts)

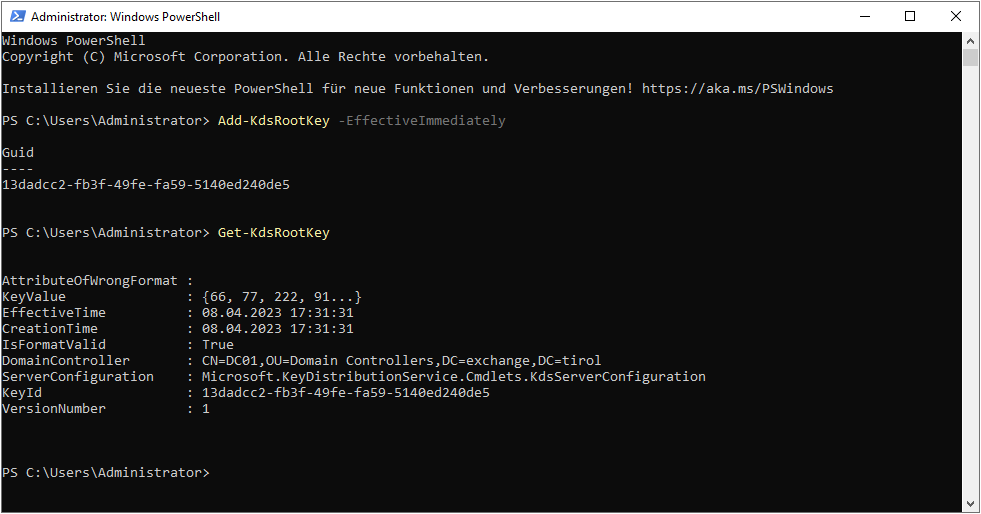

Vorbereitung für gMSA-Konten (KDS Root Key)

Damit gMSA-Konten erstellt und genutzt werden können, wird zunächst ein KDS Root Key für das Erzeugen der Passwörter benötigt. Der KDS Root Key lässt sich mit folgendem Befehl erzeugen:

Add-KdsRootKey -EffectiveImmediately

Jetzt müssen 10 Stunden gewartet werden, bevor die ersten Konten erstellt werden können. Hierbei handelt sich um eine Funktion um sicherzustellen, dass alle Domänencontroller die Replikation abgeschlossen haben, bevor die ersten gMSA Konten erstellt werden. Dadurch wird verhindert, dass Passwörter generiert werden, bevor alle Domänencontroller in der Lage sind, die Passwortanfragen/Passwortwechsel zu beantworten. Auch wenn es nur ein Domaincontroller geben sollte, muss hier trotzdem 10 Stunden gewartet werden.

Tipp: Wer keine 10 Stunden warten will, kann den folgenden Befehl benutzen, dies funktioniert aber nur, wenn es noch keinen KDS Root Key gibt:

Add-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10)Der sichere Weg ist aber die 10 Stunden abzuwarten und die erfolgreiche Replikation zu prüfen, damit es nicht zu Problemen kommt.

gMSA-Konten erstellen

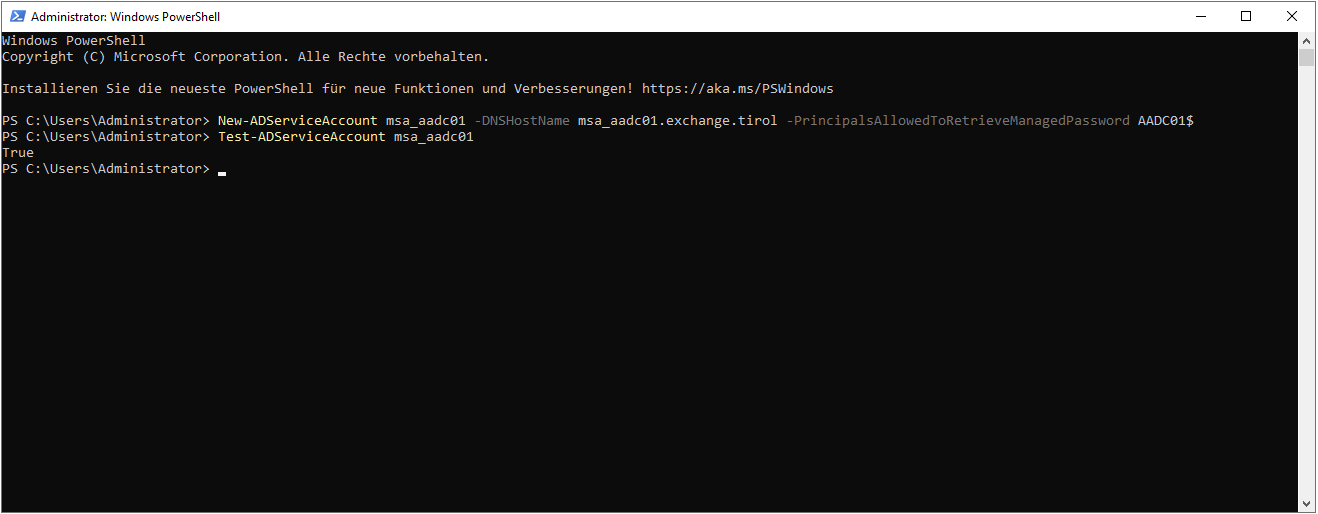

Nachdem die 10 Stunden vergangen sind, können neue gMSA-Konten mit dem folgenden Befehl erzeugt werden:

New-ADServiceAccount msa_aadc01 -DNSHostName msa_aadc01.exchange.tirol -PrincipalsAllowedToRetrieveManagedPassword AADC01$

Konfiguration Azure-AD Connect

Bestehende Datenbank zu Remote-SQL migrieren

In folgendem Szenario ist Azure AD Connect (Version) auf einem einzelnen Windows Server 2022 AD-Controller installiert. Azure AD Connect verwendet derzeit die integrierte Version “SQL Server 2019” als Datenbankserver. Ziel ist es, diese bestehende Datenbank auf einen externen SQL 2022 Server zu verschieben. Dadurch ändert sich NICHT der Server. Sollte AAD-Connect auf einem anderen Server ausgeführt werden, sollte die Konfiguration exportiert werden.

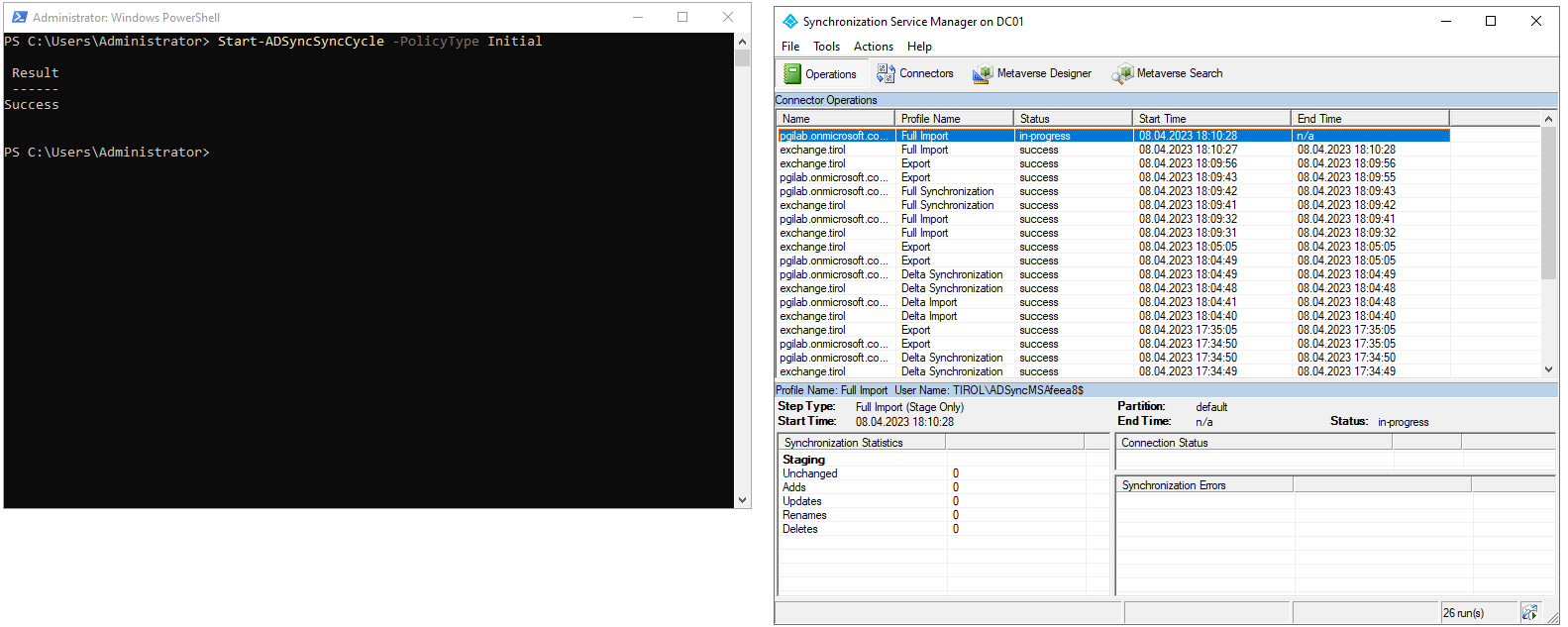

Last Sync

Bevor es losgeht, empfiehlt es sich noch einen letzten Sync zu starten:

Start-ADSyncSyncCycle -PolicyType Initial

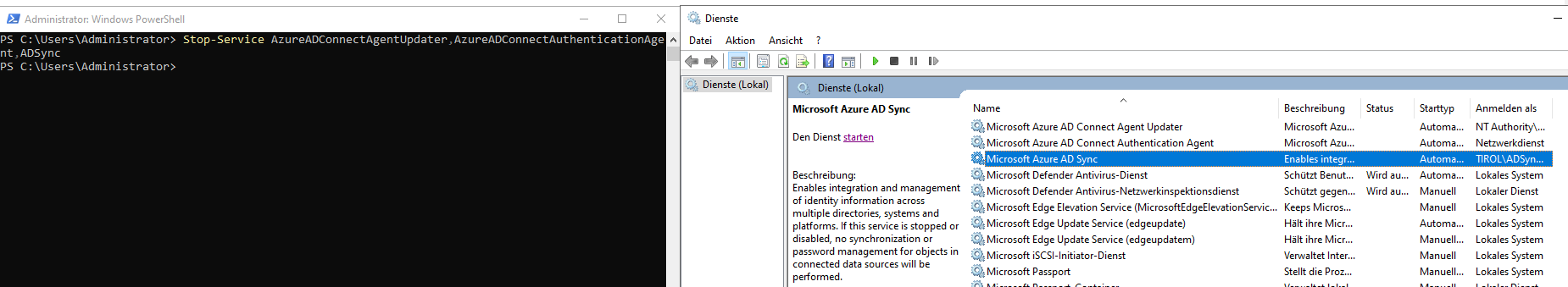

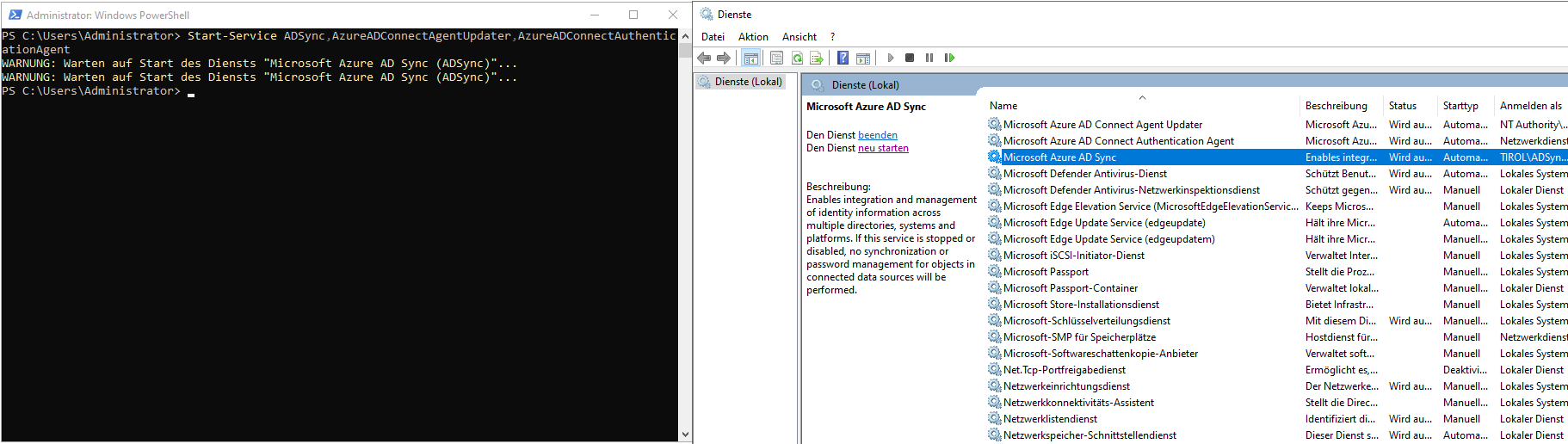

Dienste beenden

Nachdem der Sync erfolgreich abgeschlossen wurde können die Dienste beendet werden

Stop-Service AzureADConnectAgentUpdater,AzureADConnectAuthenticationAgent,ADSync

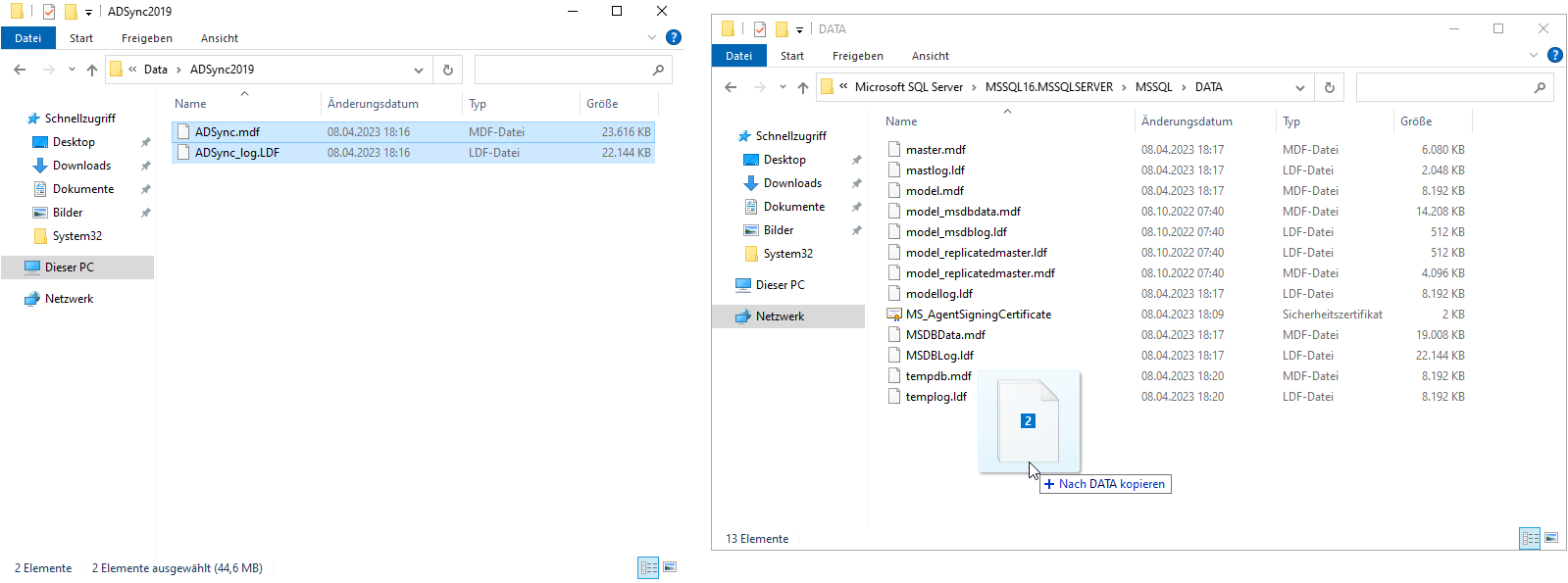

DB kopieren

Nun muss eine Kopie von der Datenbank erstellt werden, diese befindest unter folgendem Ort:

%ProgramFiles%\Microsoft Azure AD Sync\Data\ADSync2019

Dienste wieder starten & Deinstallationsassistent aufrufen

Nun müssen die Dienste wieder gestartet werden:

Start-Service ADSync,AzureADConnectAgentUpdater,AzureADConnectAuthenticationAgent

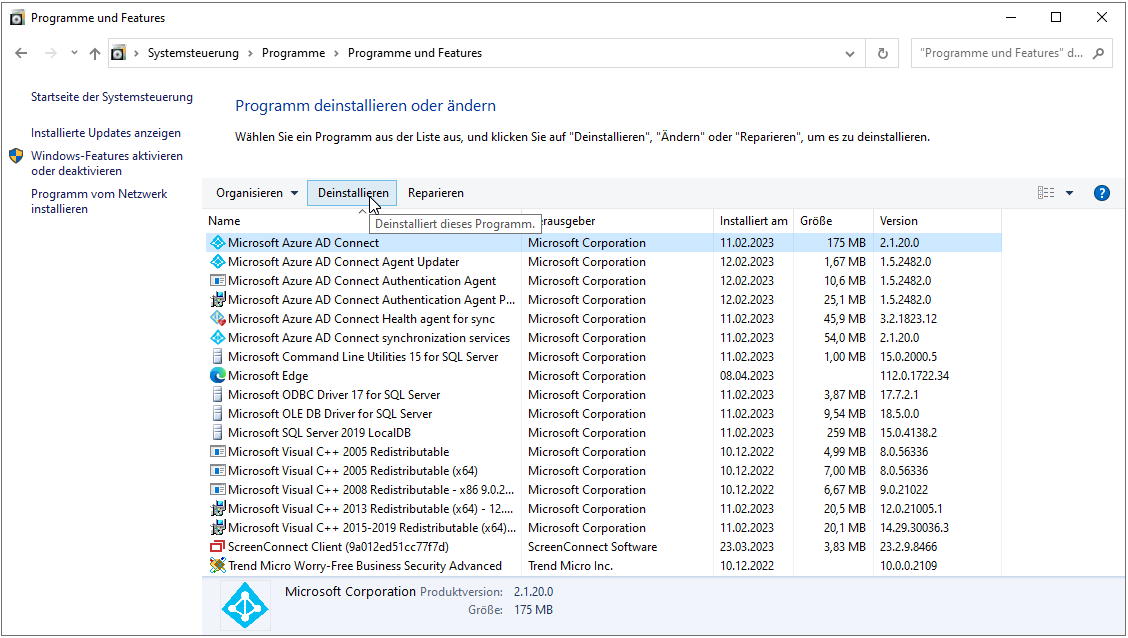

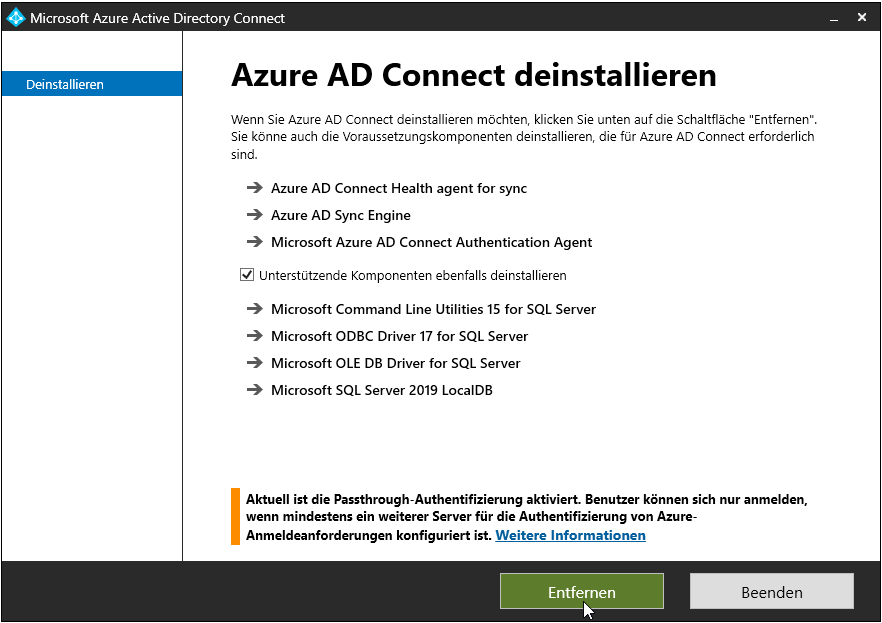

Jetzt kann der Deinstallations-Assistent aufgerufen werden:

Datenbank anhängen

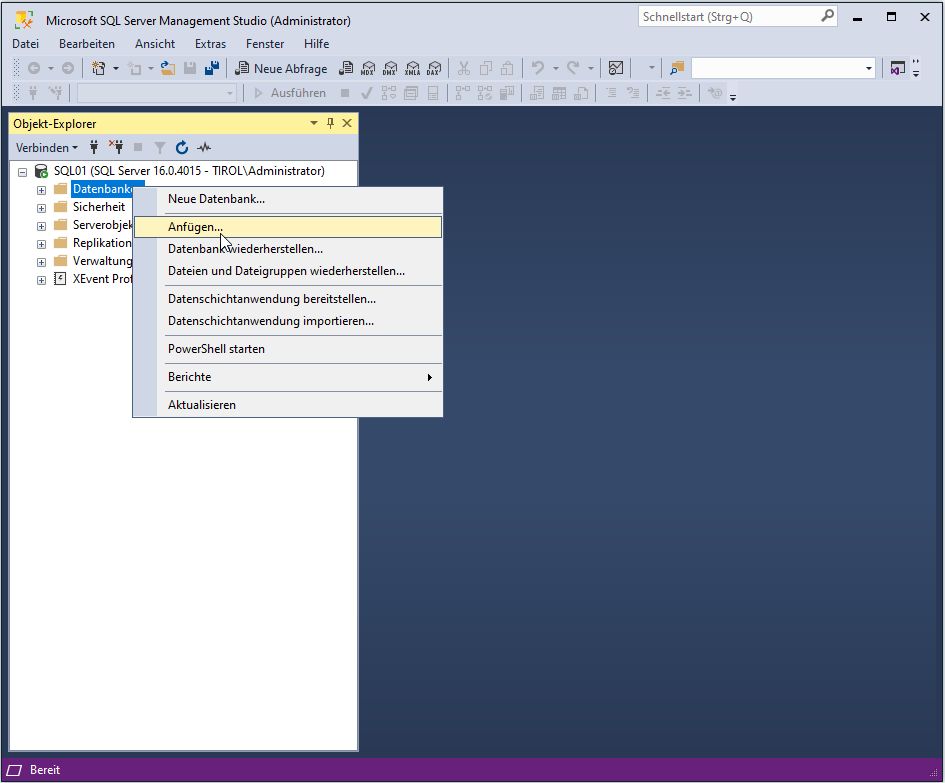

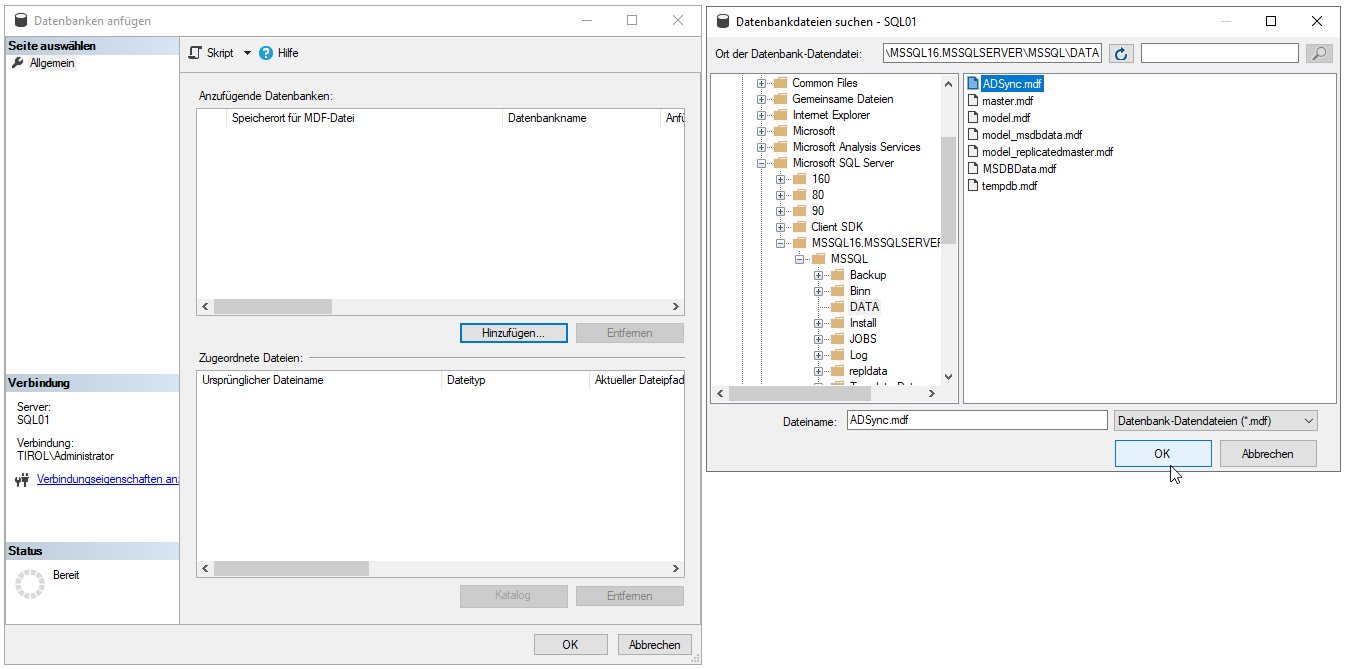

Als nächstes muss die Datenbank im SQL-Management-Studio angehängt werden:

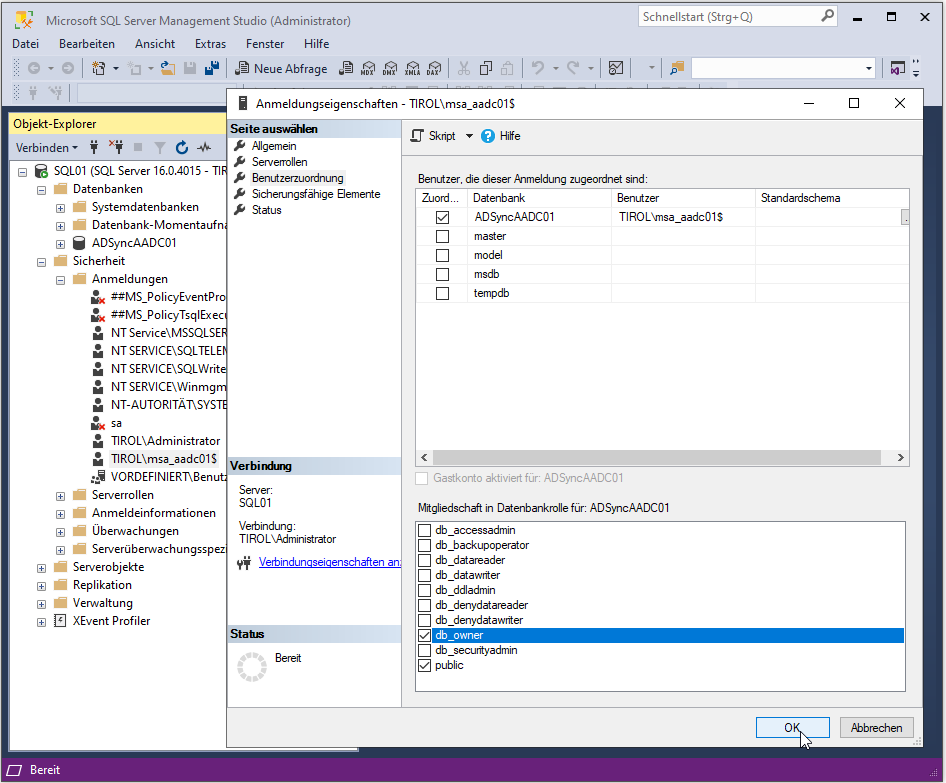

gMSA-Konto hinzufügen

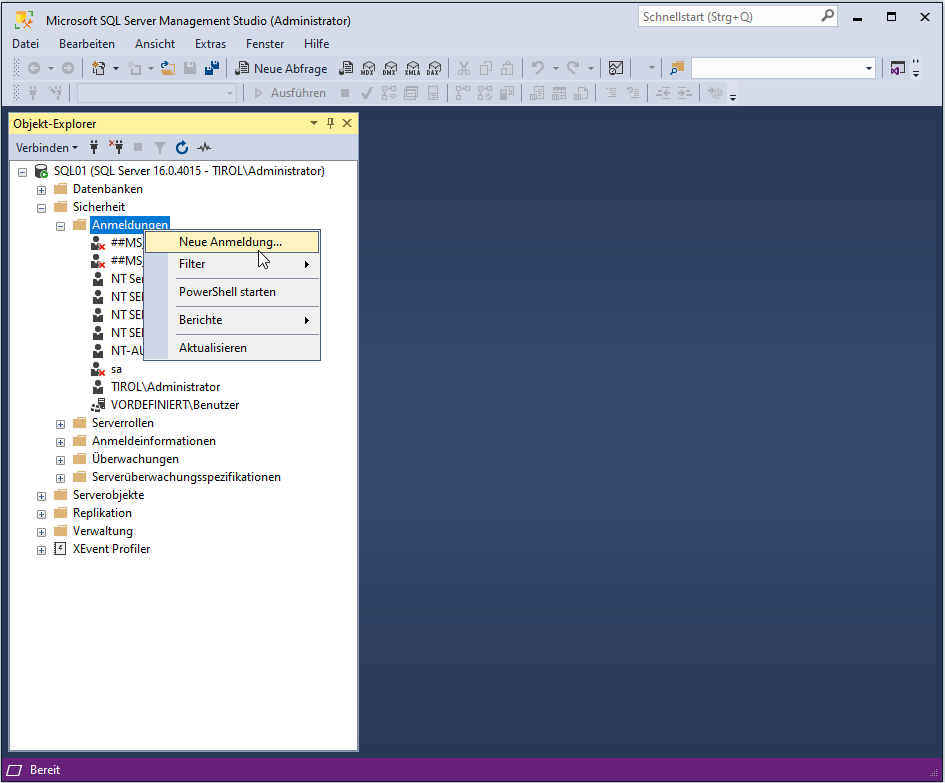

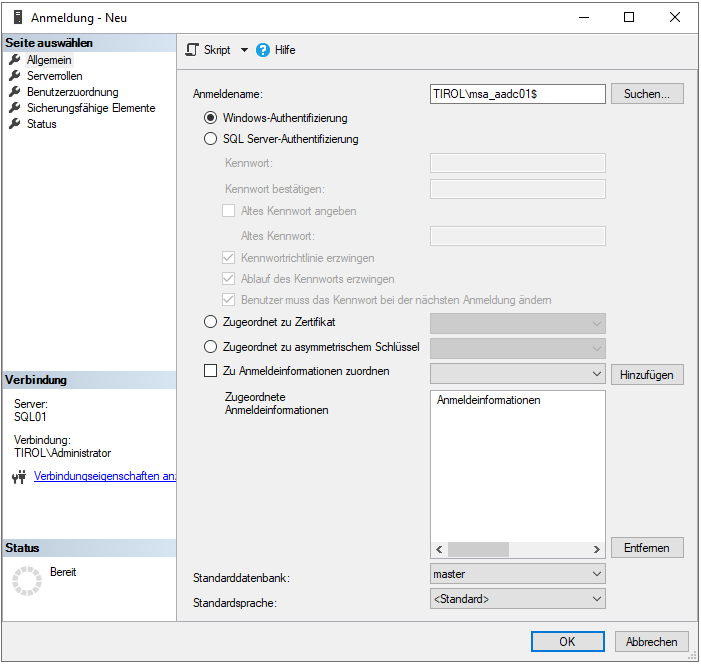

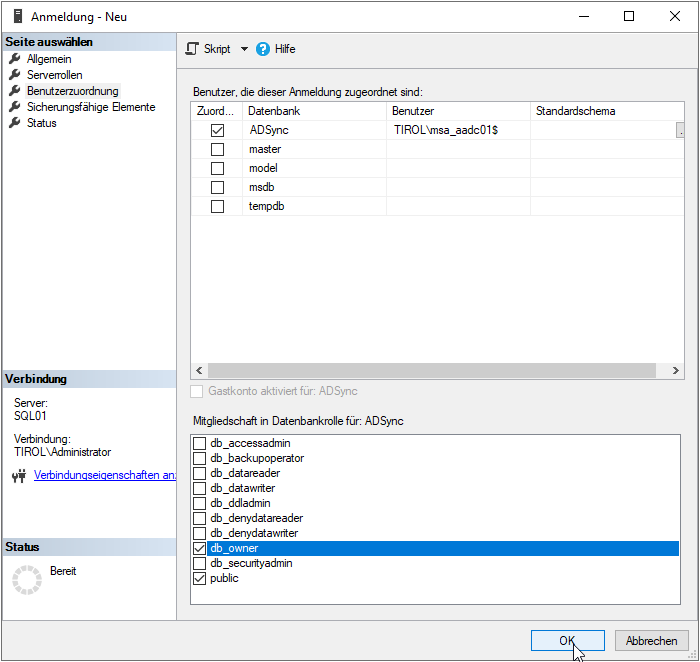

Dafür muss unter Sicherheit ein neue Anmeldung erstellt werden.

Anmeldename: TIROL\msa_aadc01$

Nun unter Benutzerzuordnung die ADSync-Datenbank mit der db_owner Rolle zuweisen:

Azure-AD wieder installieren

gMAS-Konto importieren

Davor muss noch das gMAS-Konto als Identität importiert werden. Dafür wird das Active Directory Modul für die Windows PowerShell benötigt:

Install-WindowsFeature RSAT-AD-PowerShell

Nun kann das Konto hinzugefügt werden:

Install-ADServiceAccount -Identity msa_aadc01$

Nun könnte man optional das soeben installierte Modul wieder deinstallieren:

Uninstall-WindowsFeature RSAT-AD-PowerShell

Setup

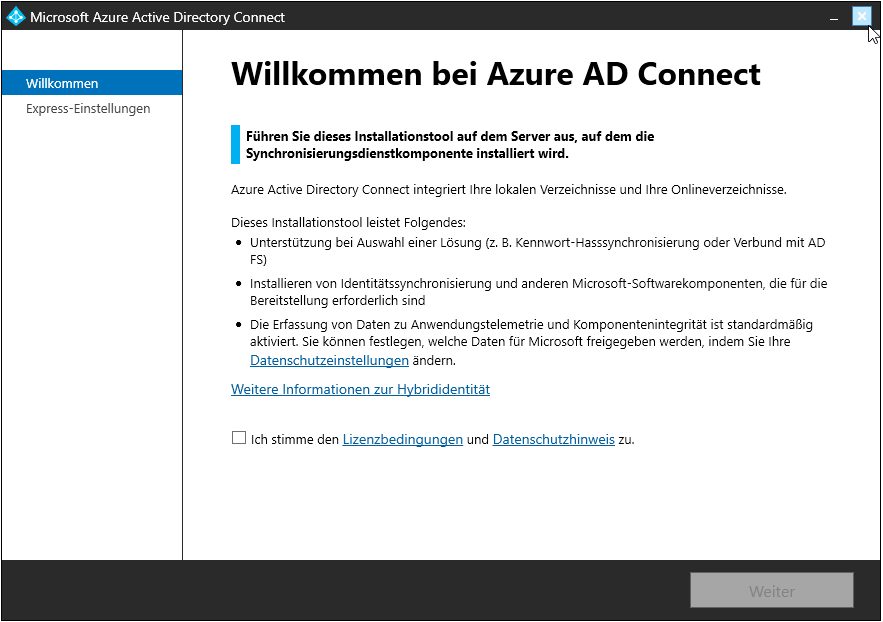

Als nächstes muss das Setup gestartet werden. Sobald die Willkomensseite dargestellt wird, kann es wieder beendet werden:

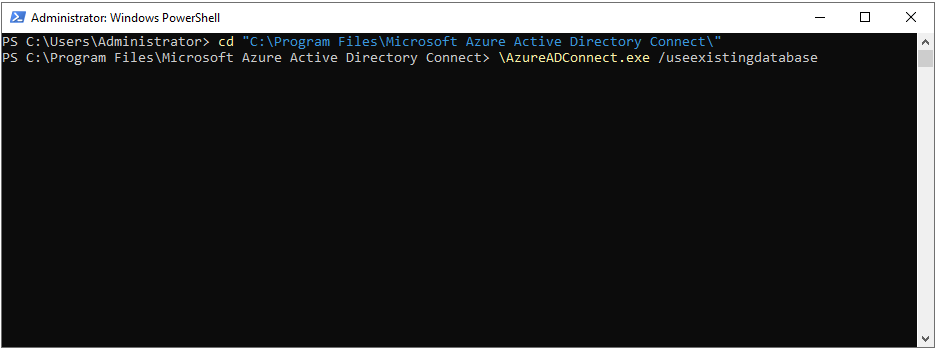

Nun navigieren wir mit der PowerShell/CMD in folgenden Ordner und starten die “AzureADConnect.exe”:

cd "C:\Program Files\Microsoft Azure Active Directory Connect\"

.\AzureADConnect.exe /useexistingdatabase

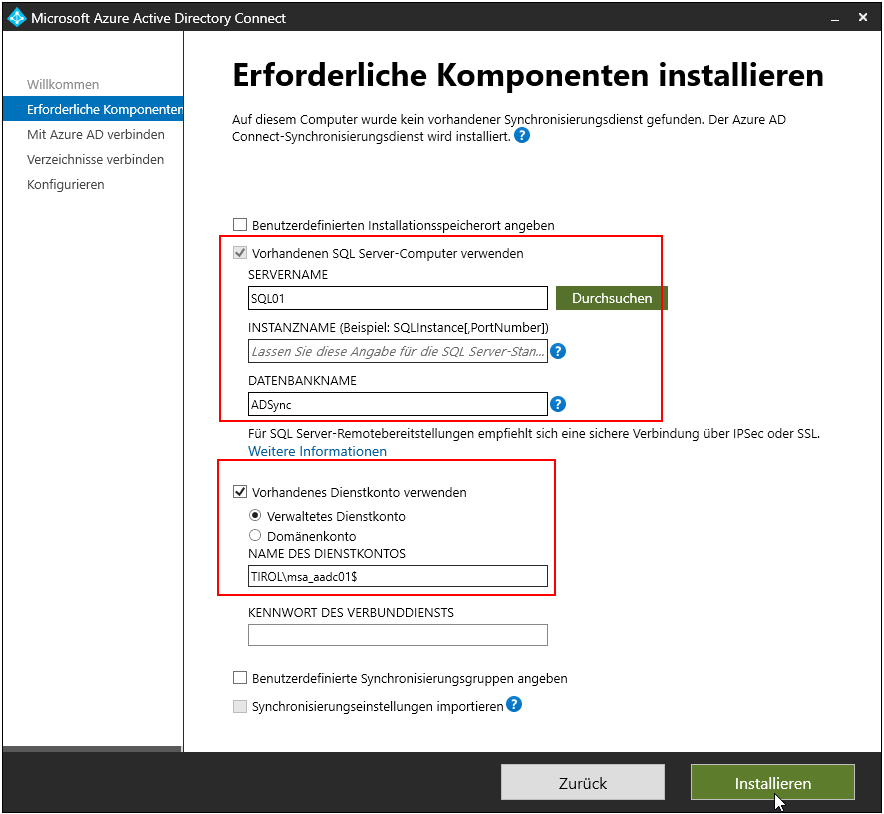

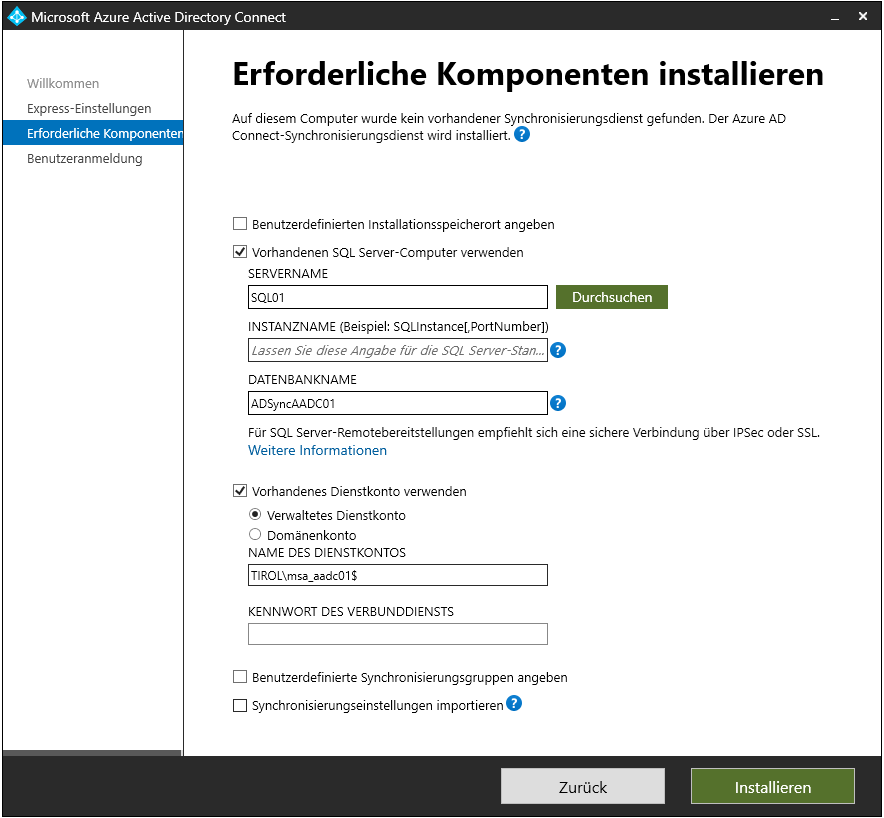

Nachdem die Lizenz Bedingungen zugestimmt wurde, kann der SQL-Server konfiguriert werden. Als Dienstkonto wählen wir “Verwaltetes Dienstkonto” aus & tragen unser gMSA-Konto ein:

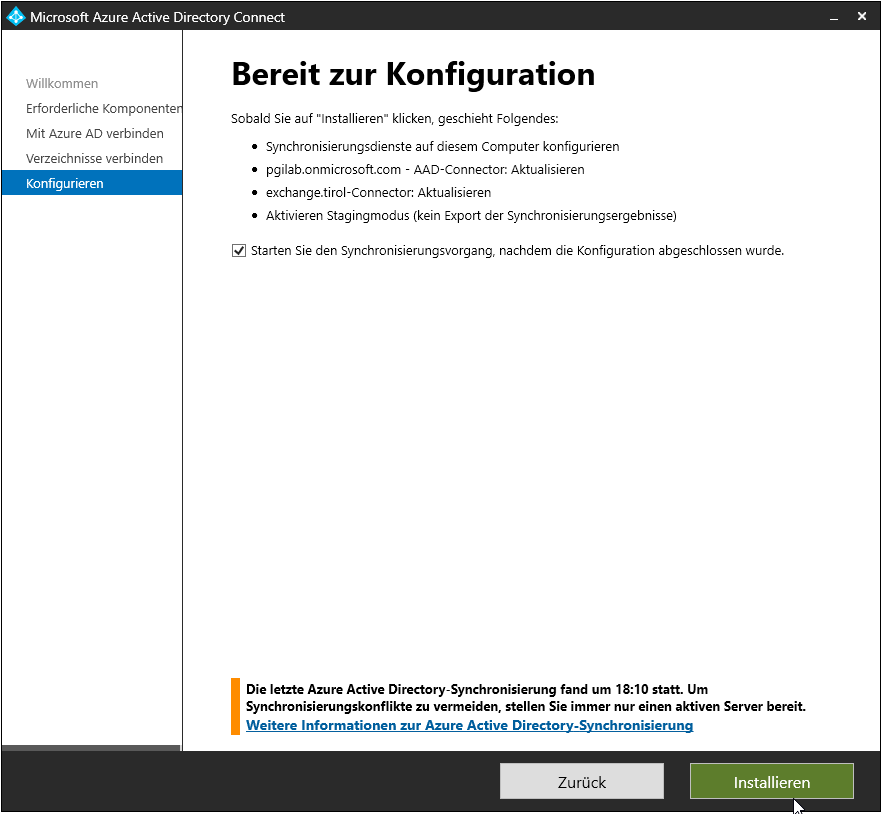

Als nächstes muss man sich mit dem Azure-AD & lokalen Verzeichnis verbinden. Danach kann die Installation fortgesetzt werden:

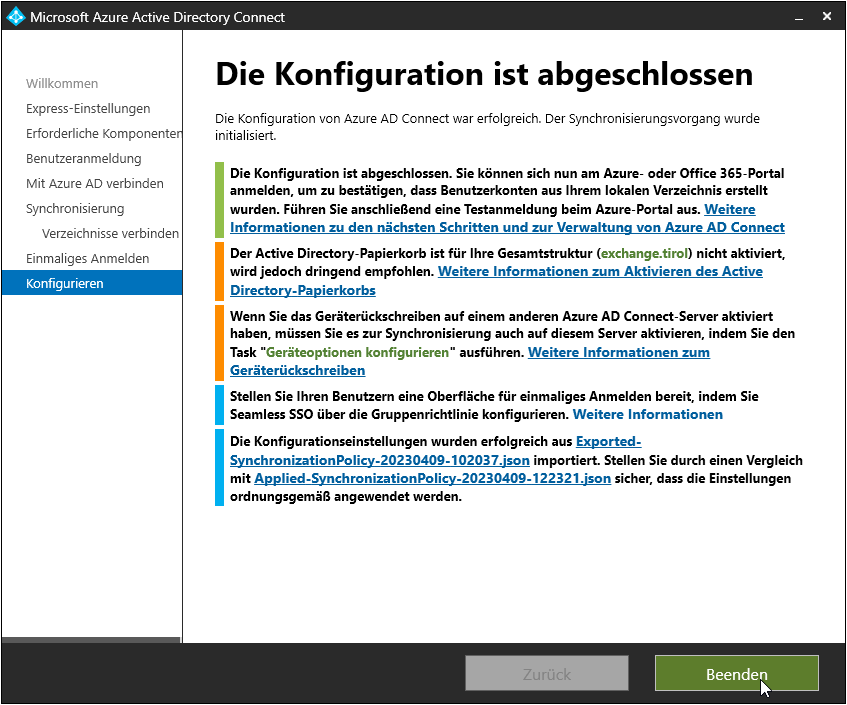

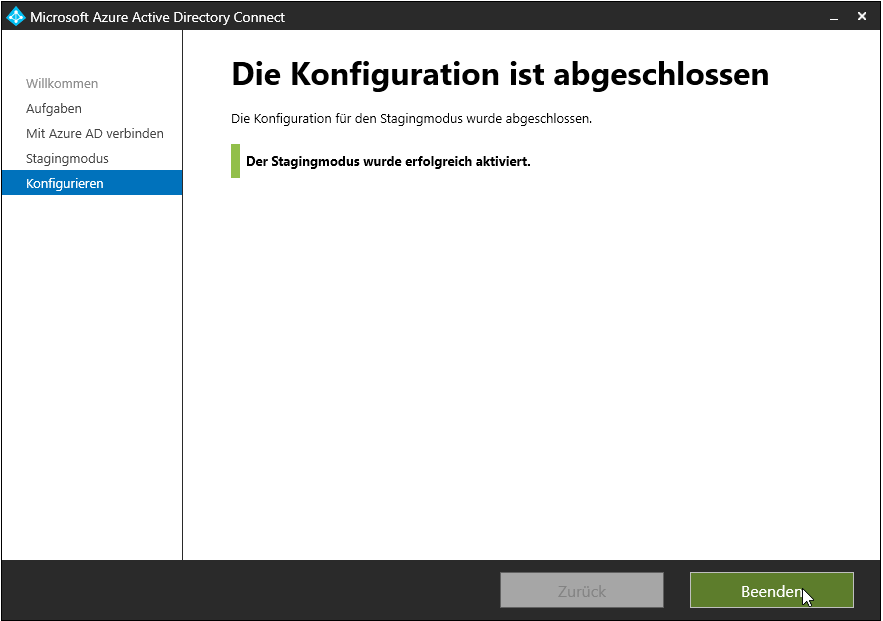

Nach der Installation ist der Connector im “Staging”-Modus. Dieser muss noch deaktiviert werden.

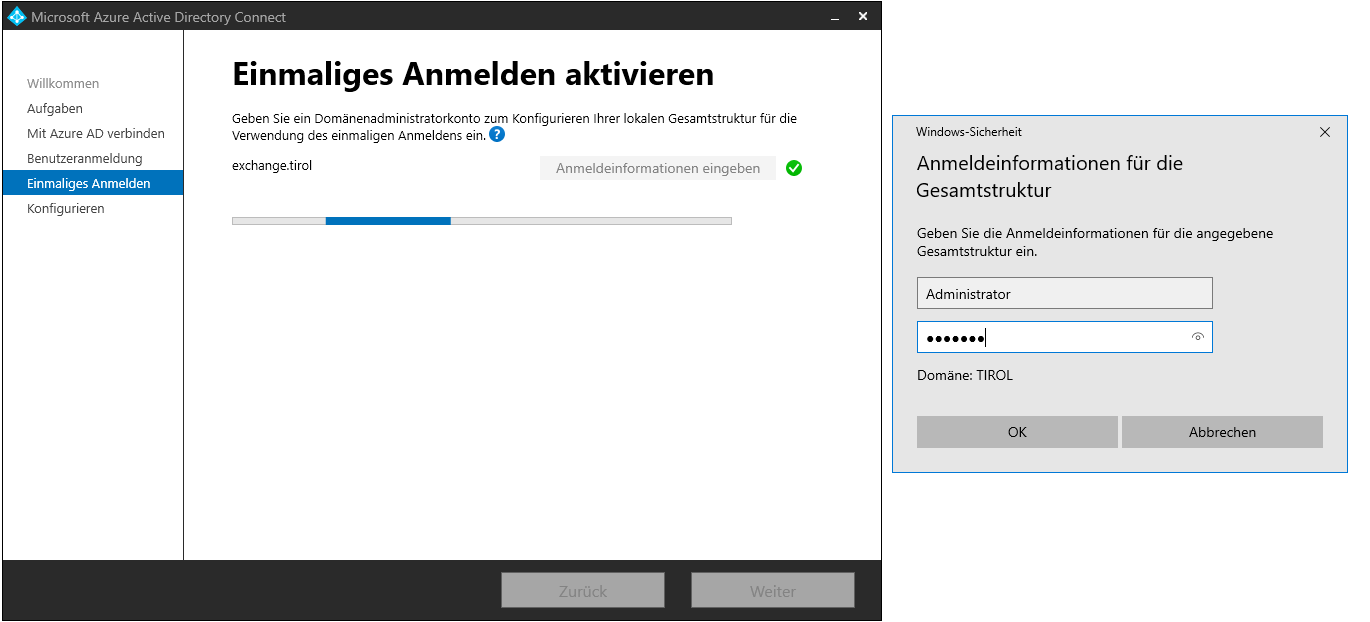

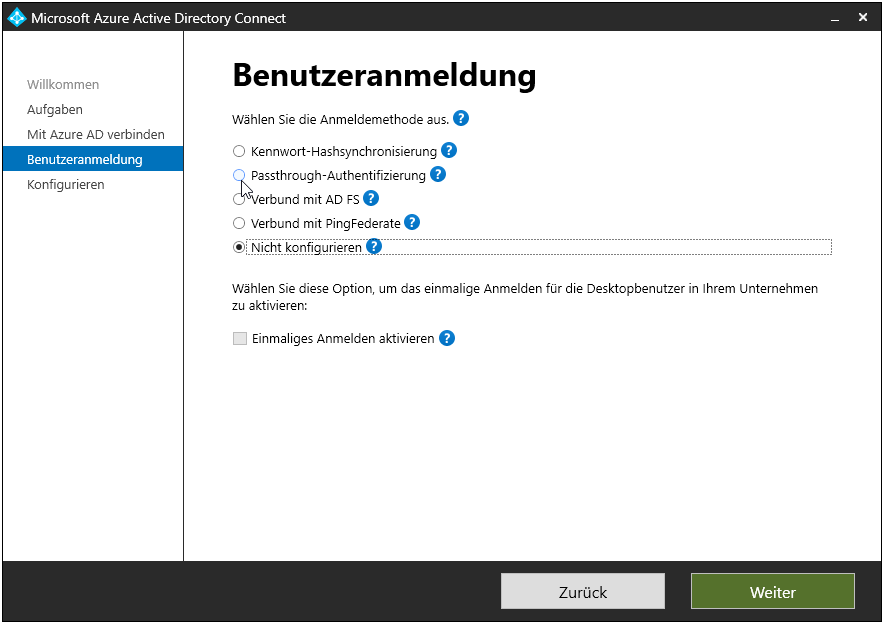

Auch die Benutzeranmeldung muss erneut gesetzt werden:

Tipp: Falls SSO erwünscht ist, empfiehlt es sich erneut beim nächsten Punkt als Administrator zu authentifizieren. Auch wenn bereits ein grüner Hacken vorhanden ist.

Neue Installation

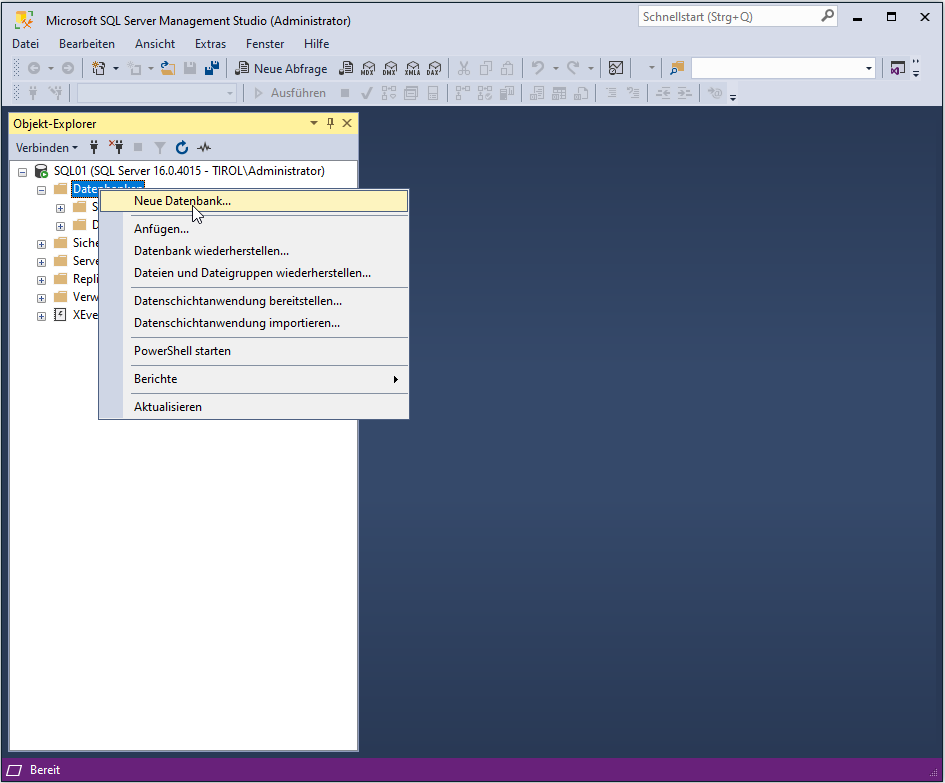

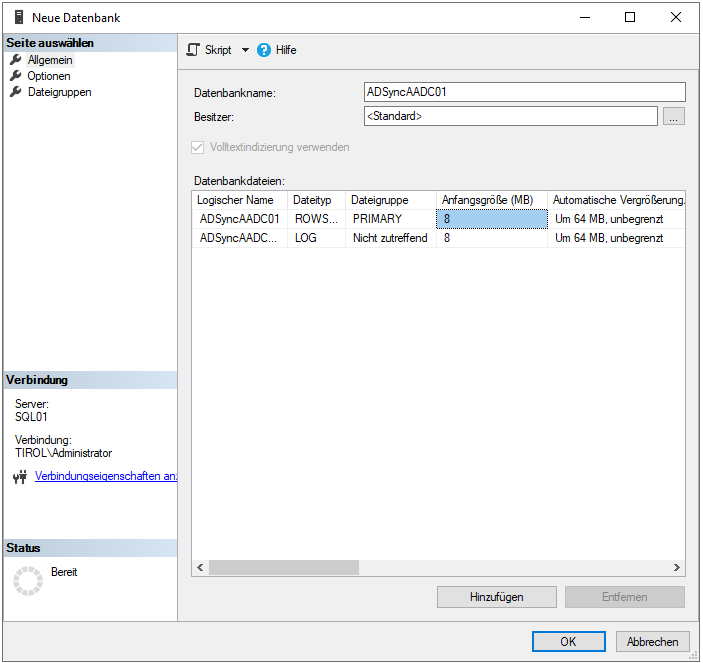

Datenbank erstellen

Die Datenbank kann mit den SQL-Standarteinstellungen erstellt werden.

Name: ADSync<Servername> (z.B.: ADSyncAADC01)

Nachdem das gMSA-Konto hinzugefügt wurde, kann die soeben erstellte Datenbank zugewiesen werden:

Setup starten

Davor muss noch das gMSA-Konto als Identität importiert werden.

Dieses kann ganz gewöhnlich ausgeführt werden. Im Expertenmodus kann ein externer SQL-Server eingetragen werden:

Migration zu einem anderen Server

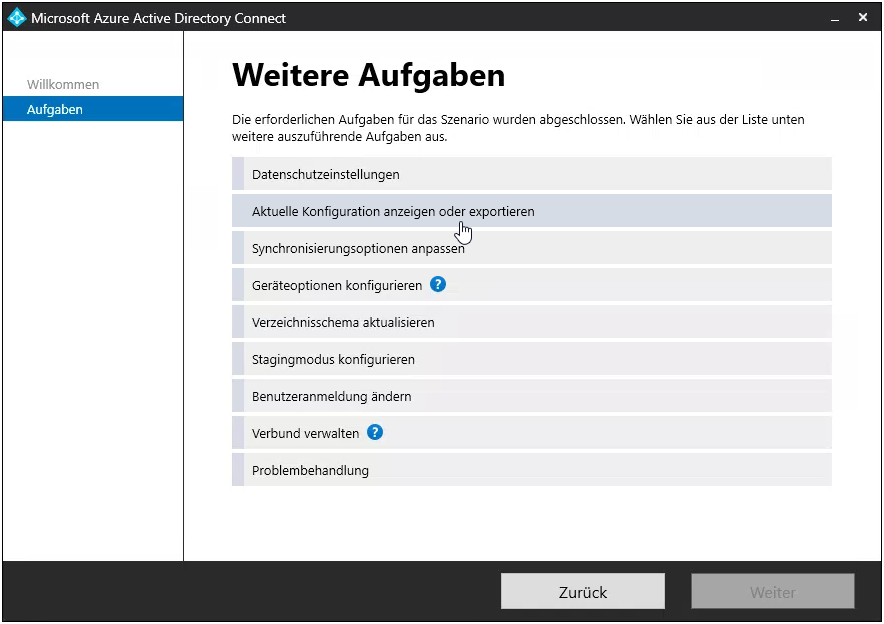

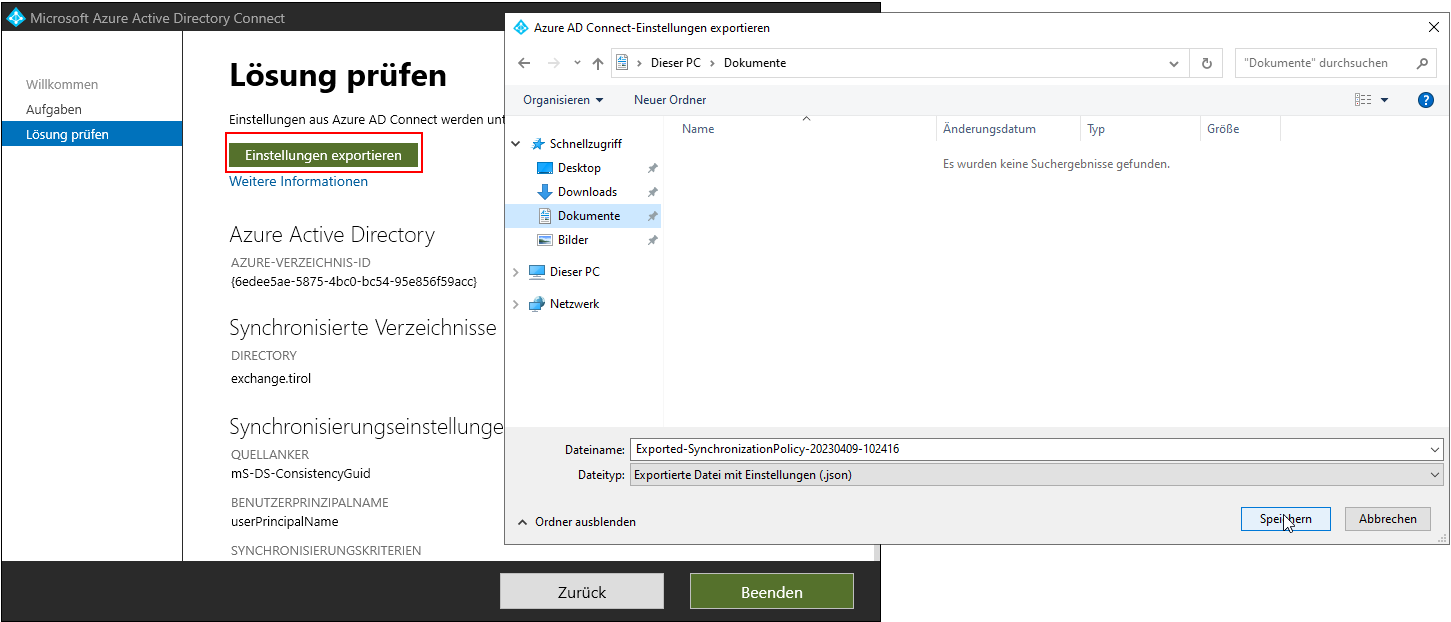

Konfiguration exportieren

Zuerst sollte die aktuelle Konfiguration des Quells-Servers exportiert werden:

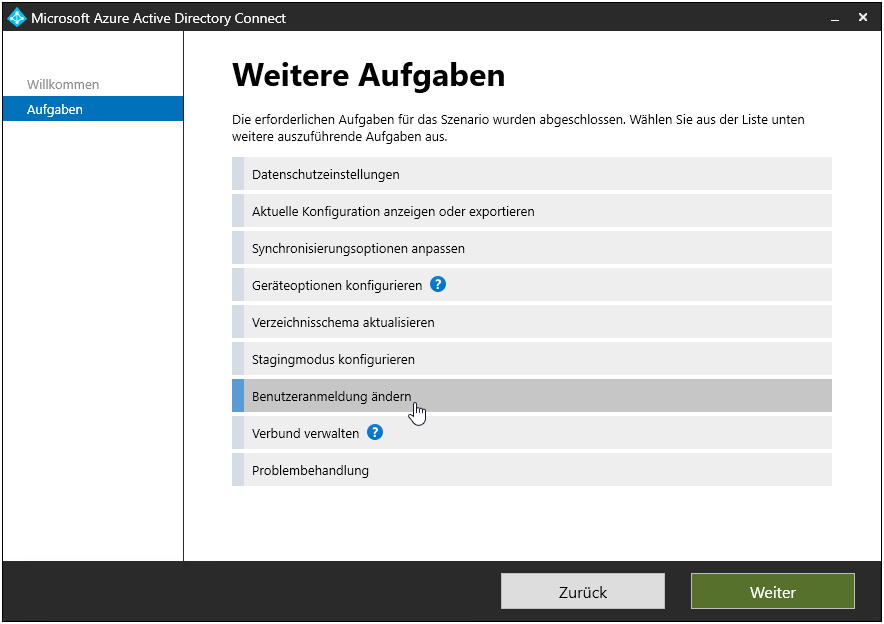

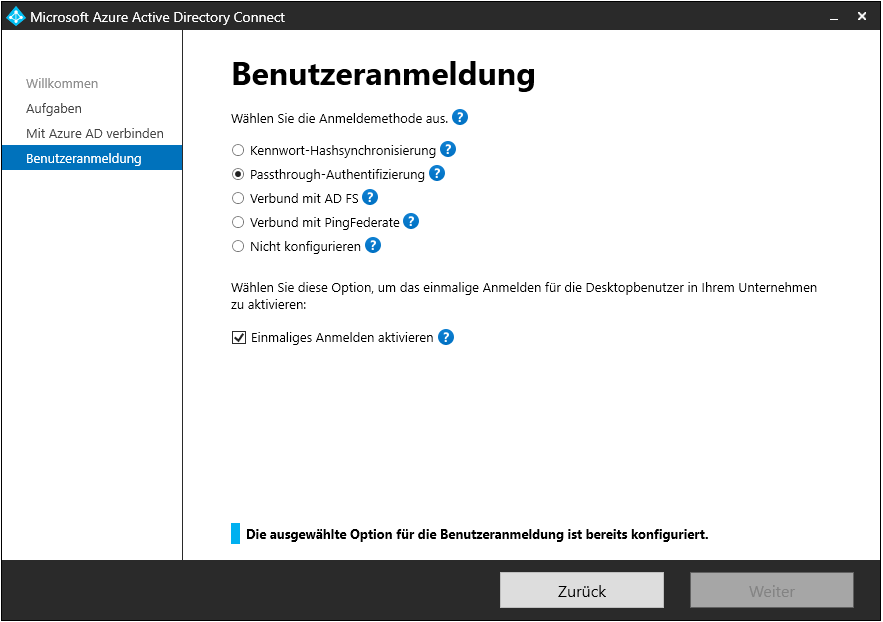

Aktuelle Benutzeranmeldung überprüfen

Diese wird nicht mit in die Konfiguration mit einbezogen, daher sollte sie vorher notiert werden:

Installation AD Connector auf dem neuen Server

Checklist

Nun kann mit Installation auf dem neune Server begonnen werden. Sollte dieser mit einer externe Datenbank arbeiten, muss folgendes beachtet werden:

- gMAS-Konto erstellt?

- Neue Datenbank erstellt?

- SQL-Anmeldung erstellt & db-owner Rolle zugewiesen?

- gMSA-Konto importiert?

Setup

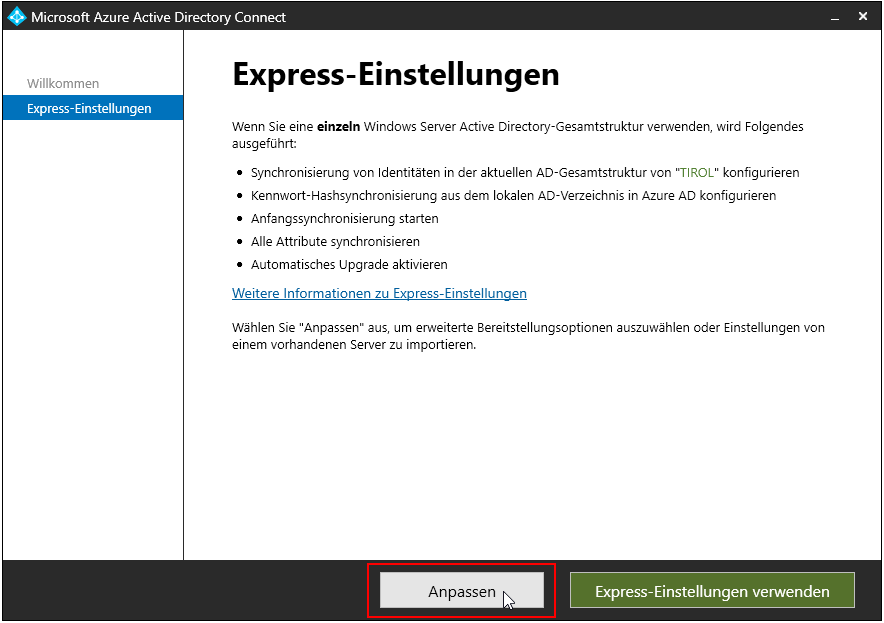

Bei den Express-Einstellungen wählen wir den Punkt Anpassen aus:

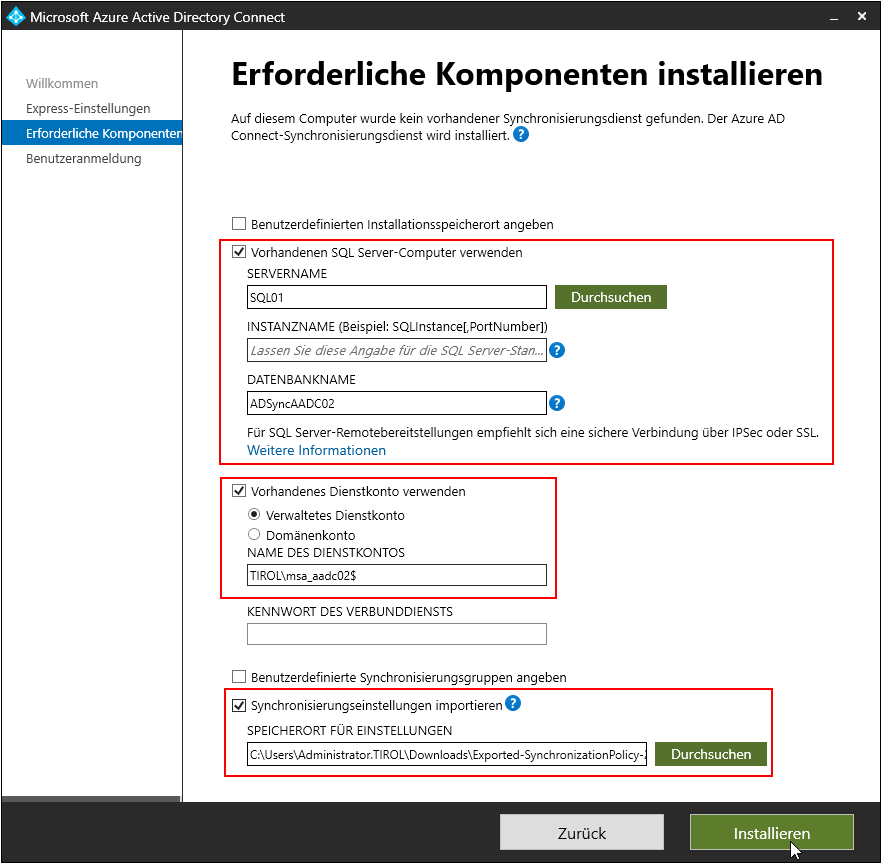

Nun wird (fallts SQL erwünscht) der SQL-Server & das Dienste-Konto eingetragen. Danach wird die Konfiguration importiert:

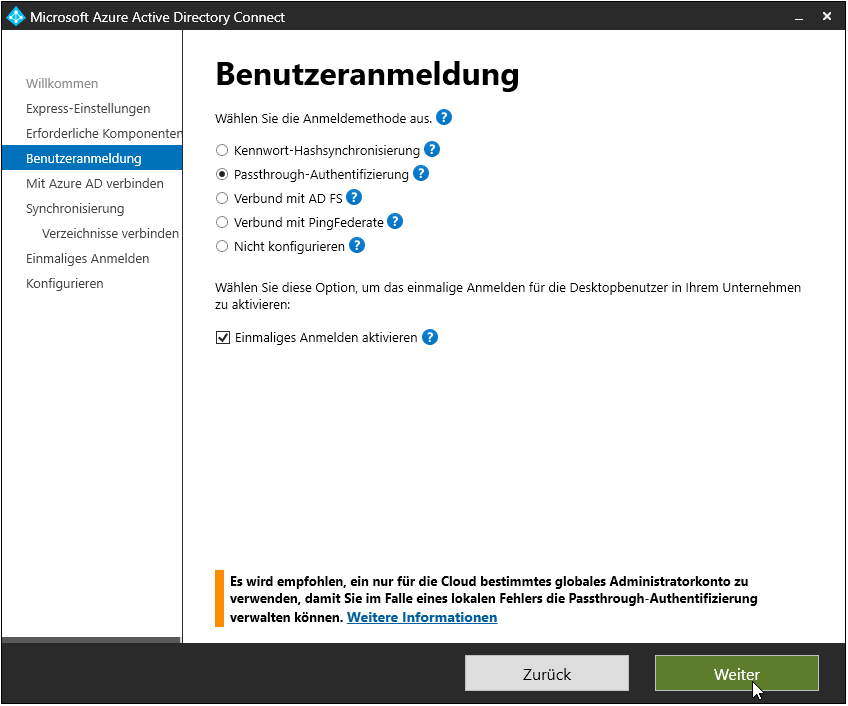

Als Nächstes kommt die Benutzeranmeldung:

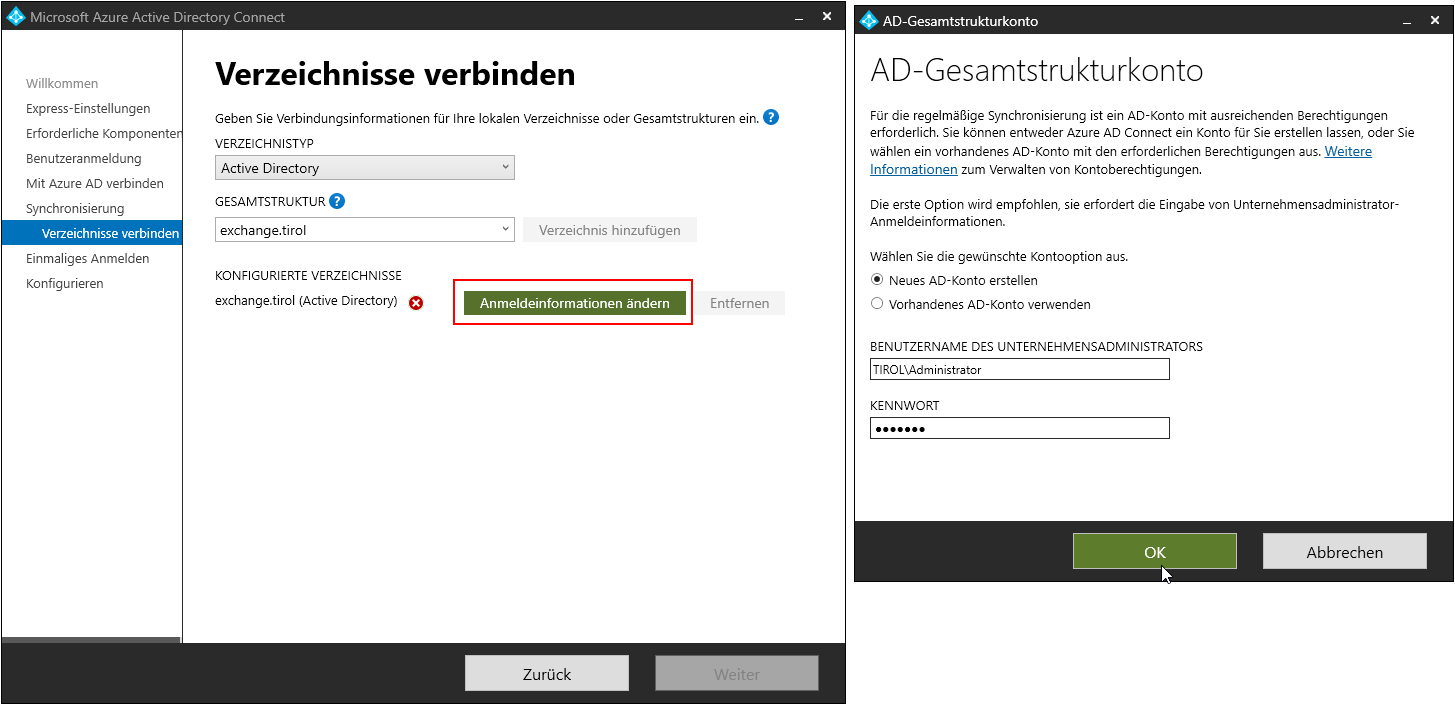

Nachdem man sich erfolgreich mit dem Azure-AD verbunden hat, ist nun das lokale Verzeichnis an der Reihe:

Tipp: Falls SSO erwünscht ist, empfiehlt es sich erneut beim nächsten Punkt als Administrator zu authentifizieren. Auch wenn bereits ein grüner Hacken vorhanden ist.

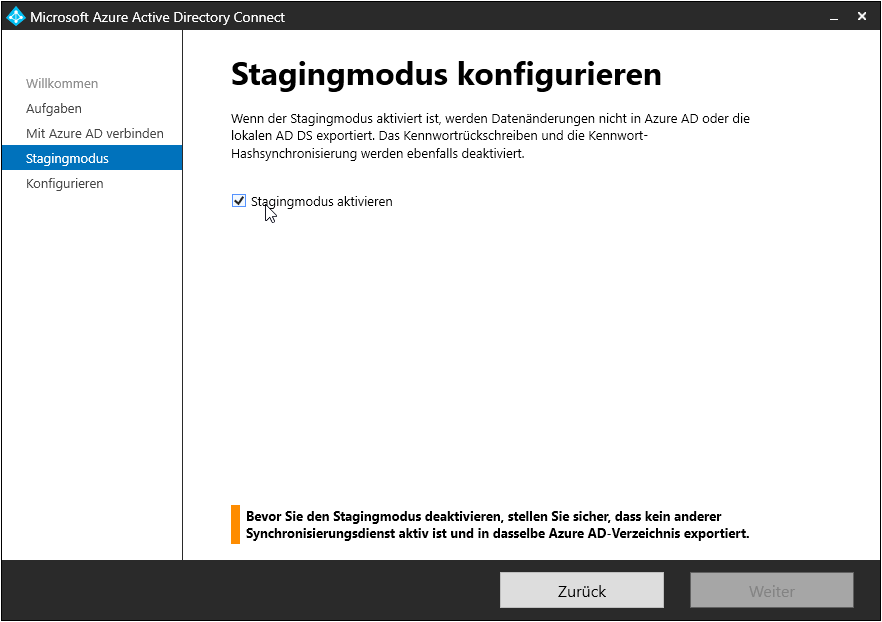

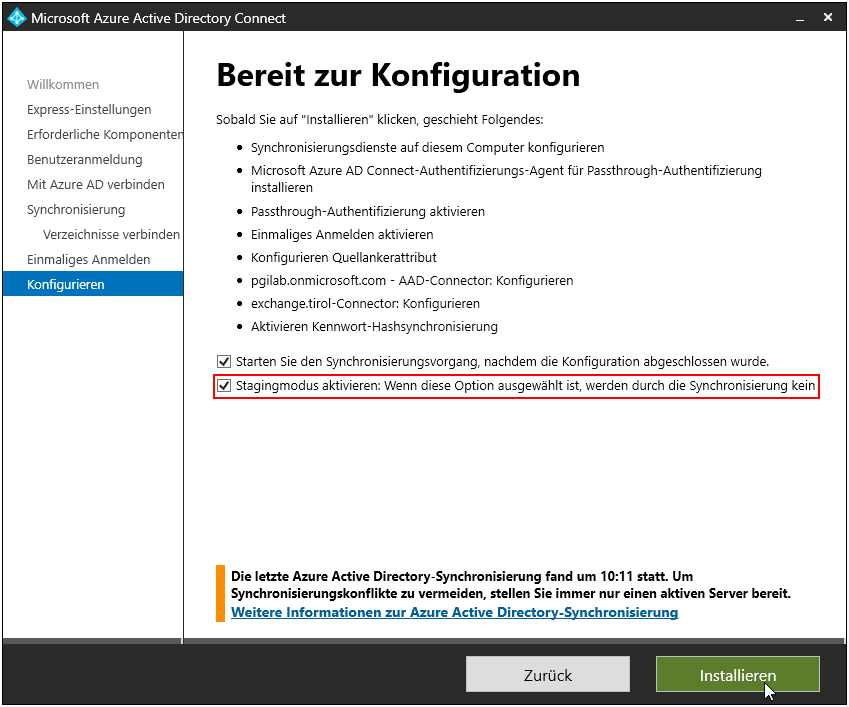

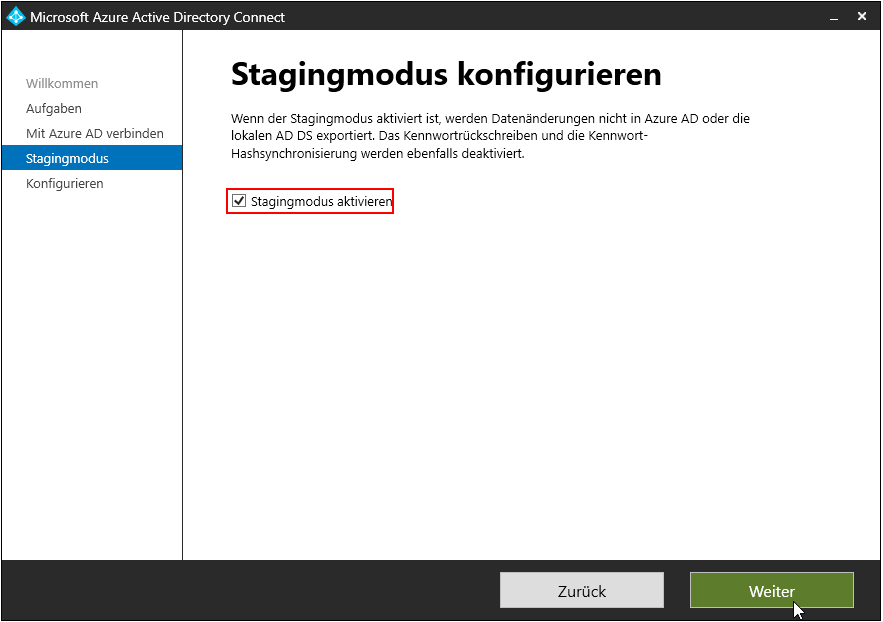

Nun kann hat der Assistent alle benötigten Daten und kann mit der Konfiguration starten. Hier ist wichtig, dass der Stagingmodus zum Schluss aktiviert wird:

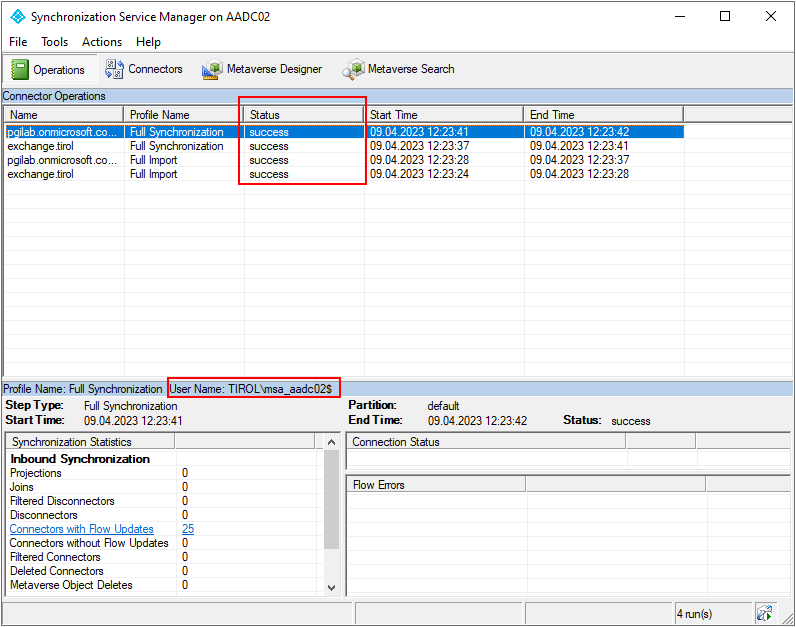

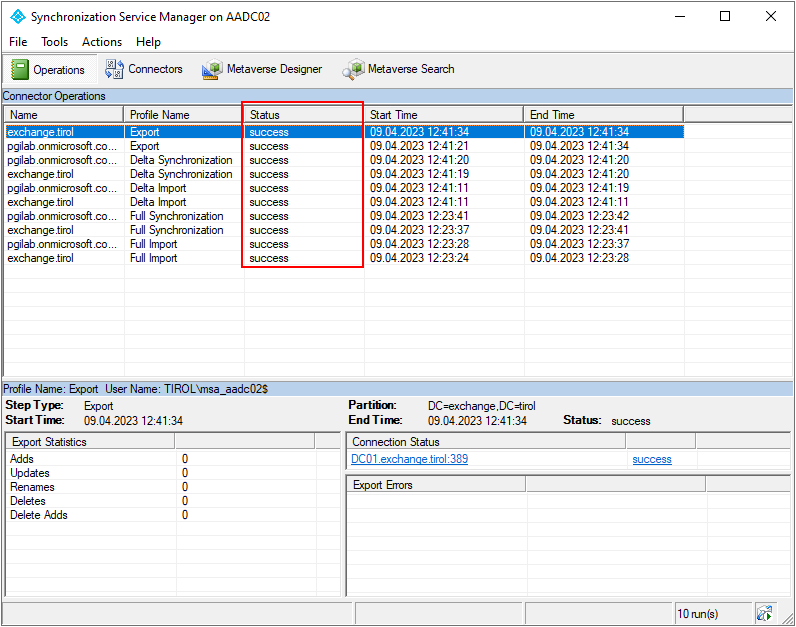

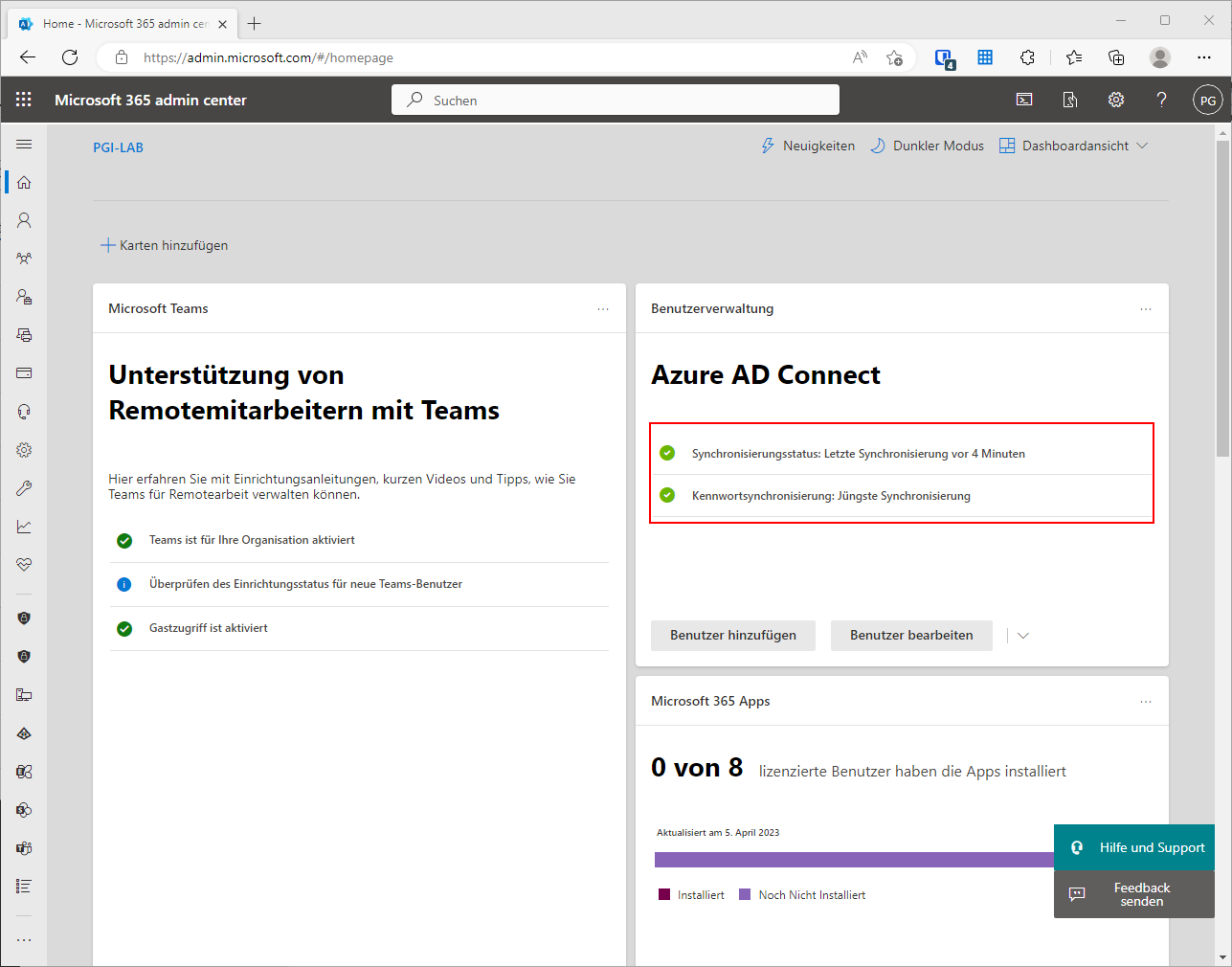

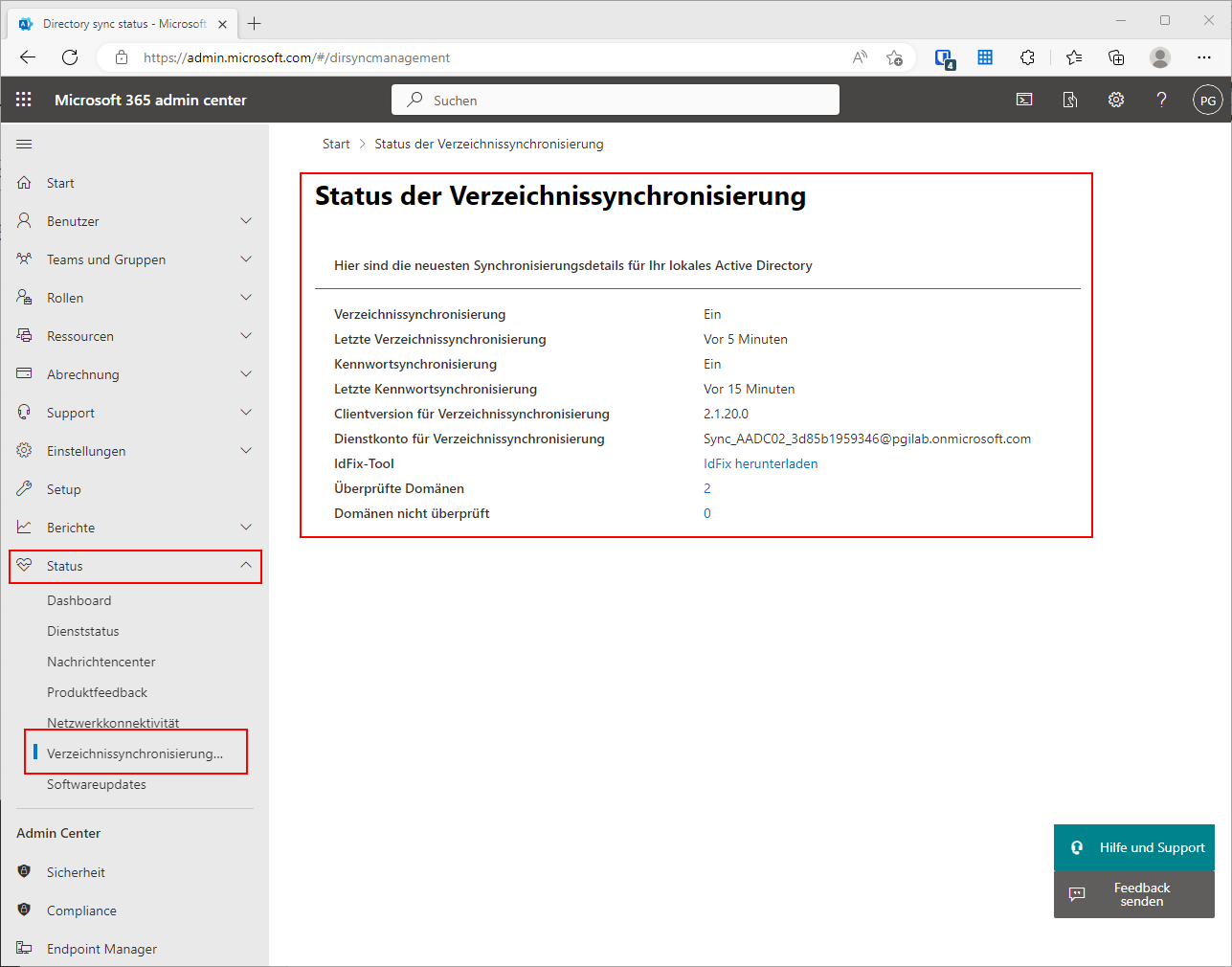

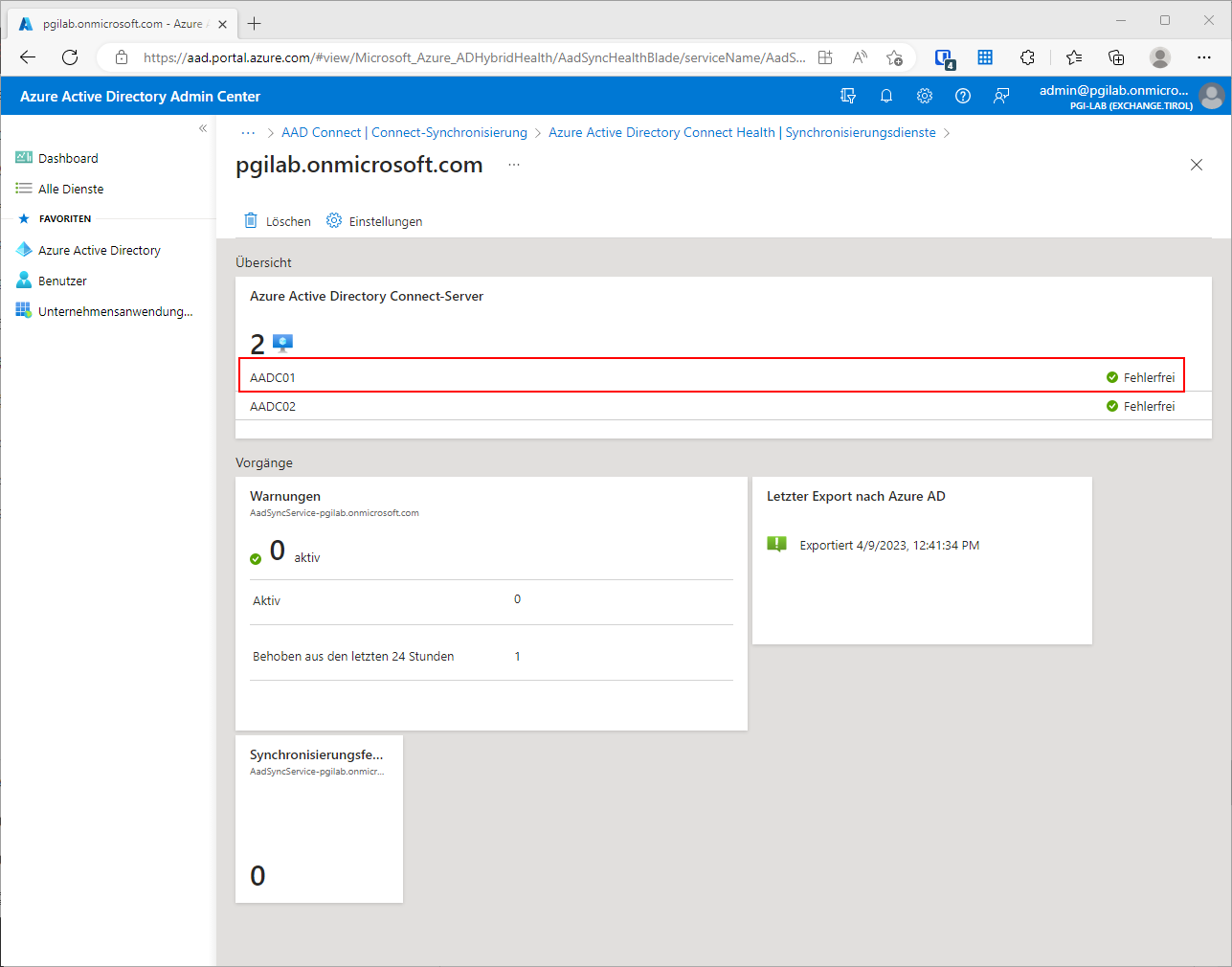

Überprüfung des erstens Sync

Nun sollte im “Synchronization Service Manager” überprüft werden, ob der erste Sync erfolgreich war. Auch das Dienstekonto kann bei einer SQL-Installation überprüft werden:

Deinstallation AD Connector auf dem alten Server

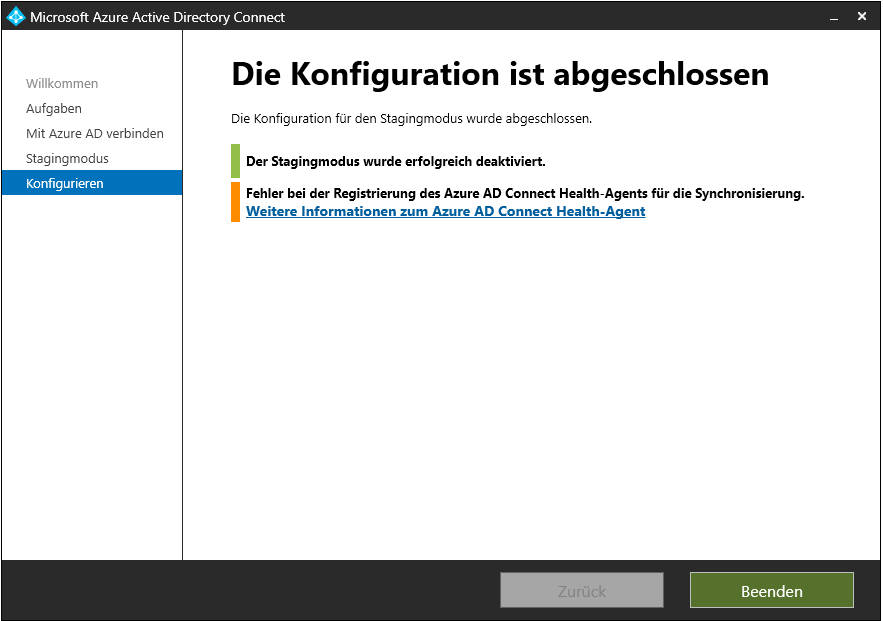

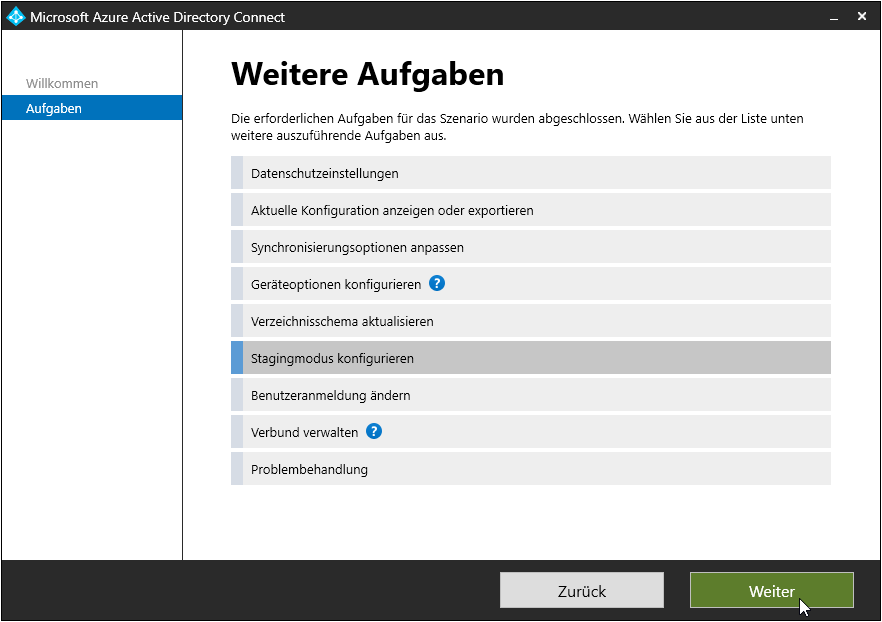

Aktivierung Stagingmodus

Nun muss der alte Server in den Stagingmodus:

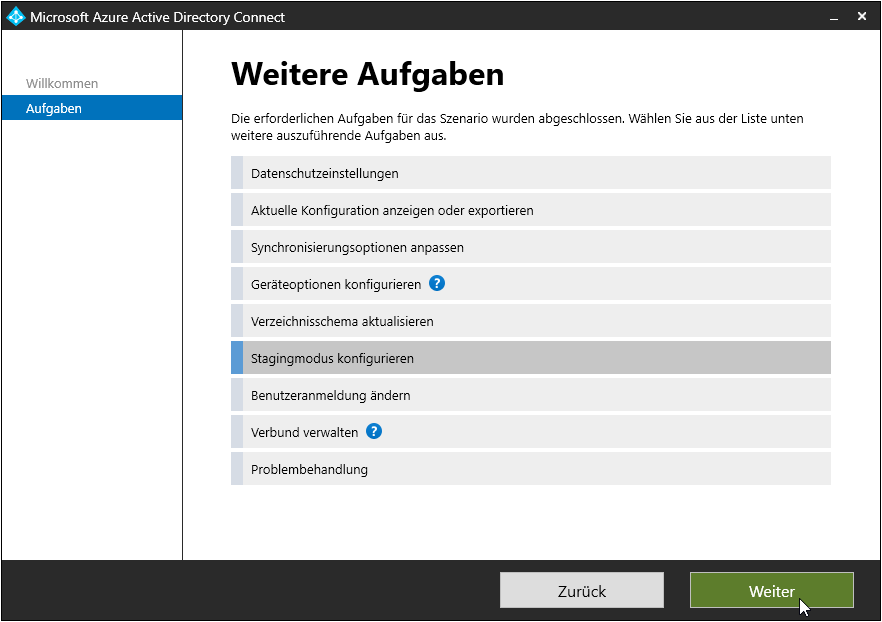

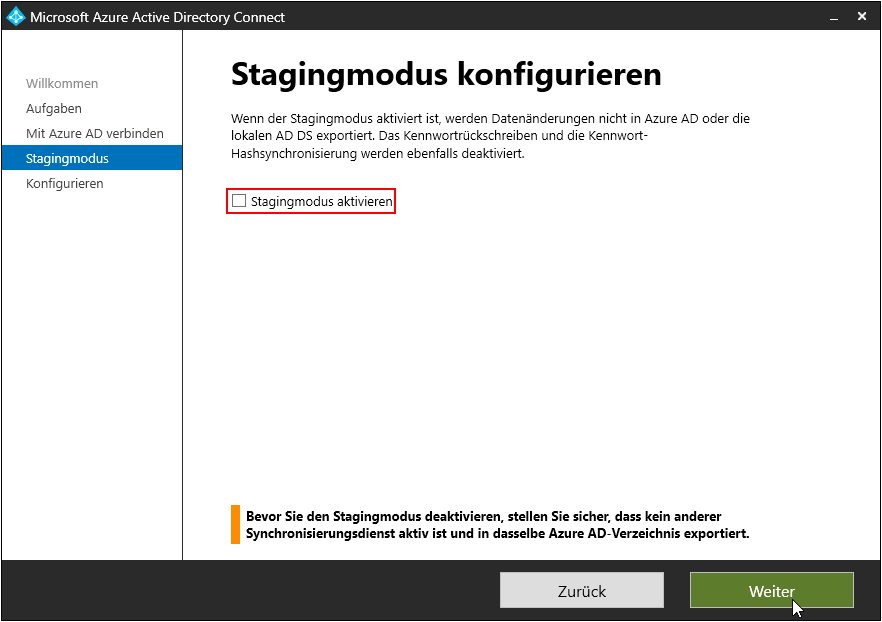

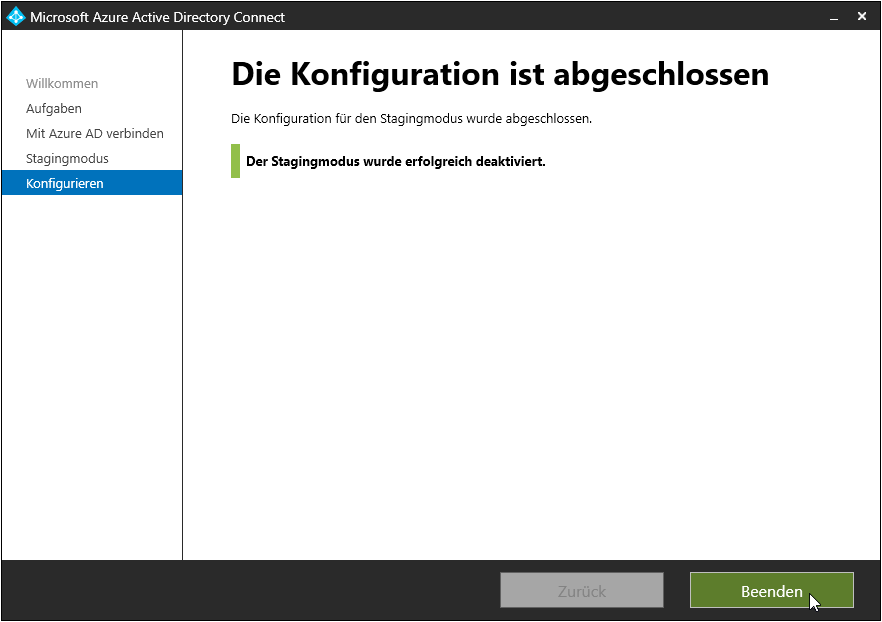

Deaktivierung Stagingmodus neuem Server

Auf dem neun Server wird nun der Modus deaktiviert:

Sync-Überprüfung

Auch nach diesem Schritt sollte man den Sync-Status überprüfen:

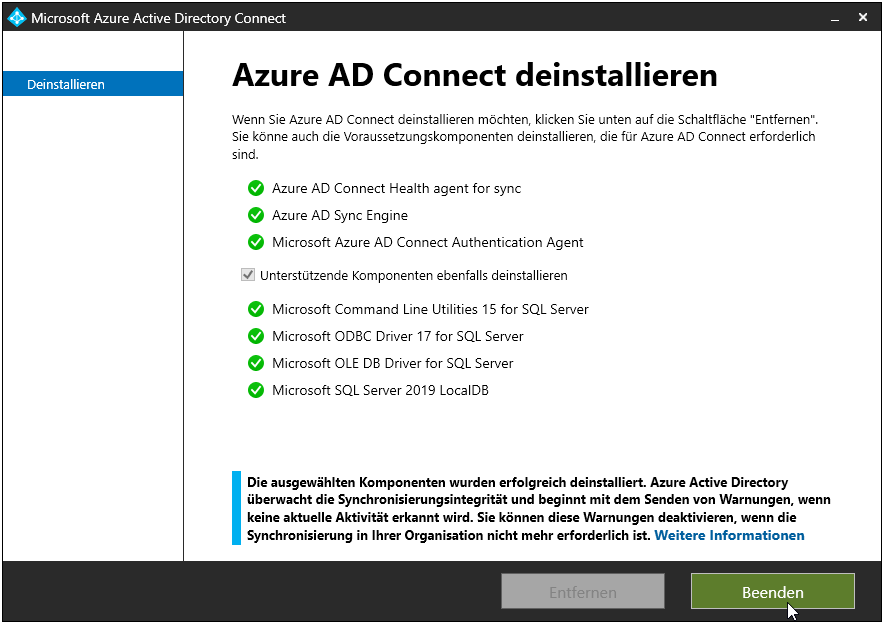

Deinstallation Connector

Nun kann der AAD-Connector vom alten Server entfernt werden.

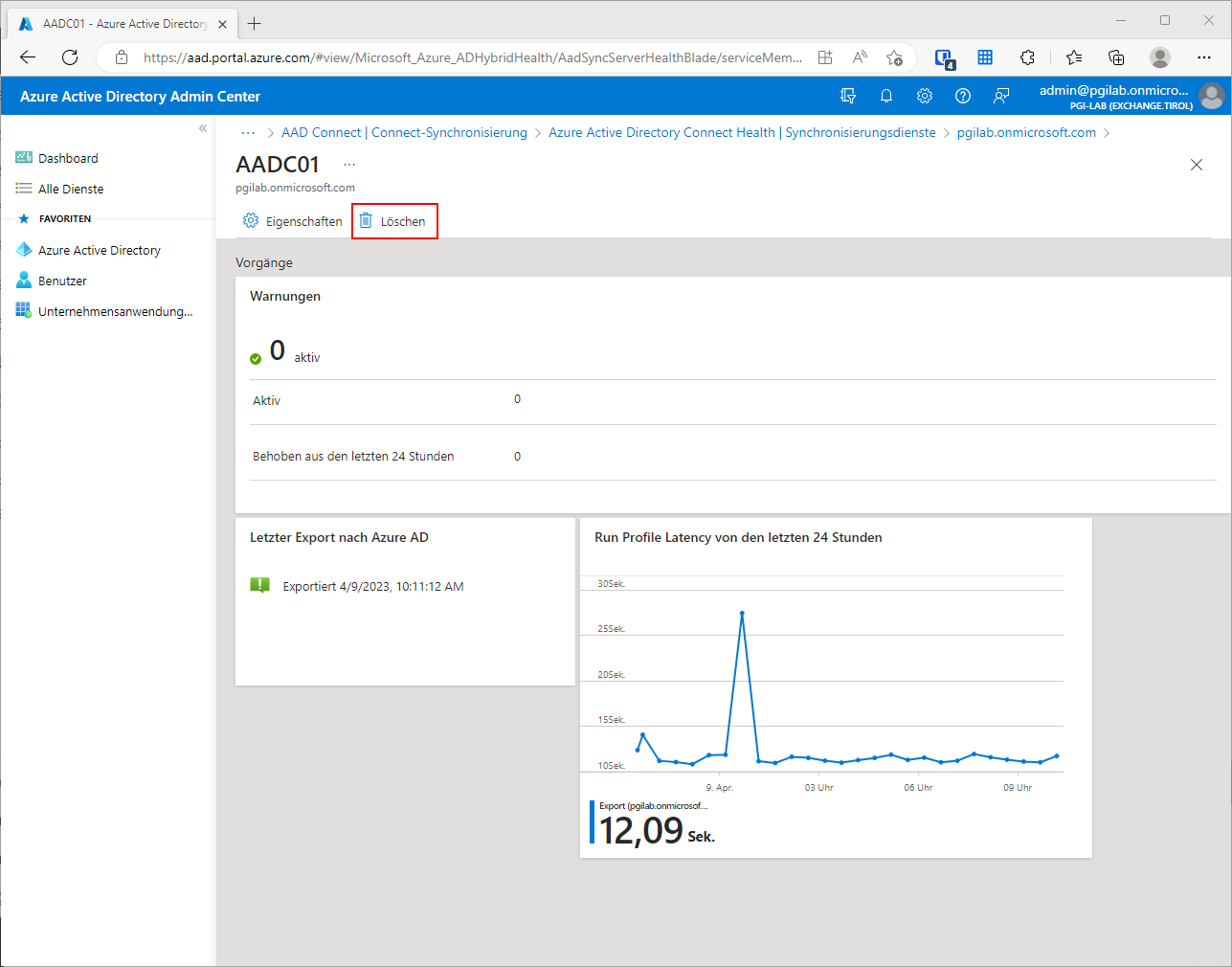

Entfernen Connector aus dem Azure-AD

Nachdem der Connector deinstalliert wurden, kann der Server nun aus dem Azure-AD entfernt werden:

Bekannte Probleme

Fehler bei der Registrierung des Azure AD Connect Health-Agents für die Synchronisierung.

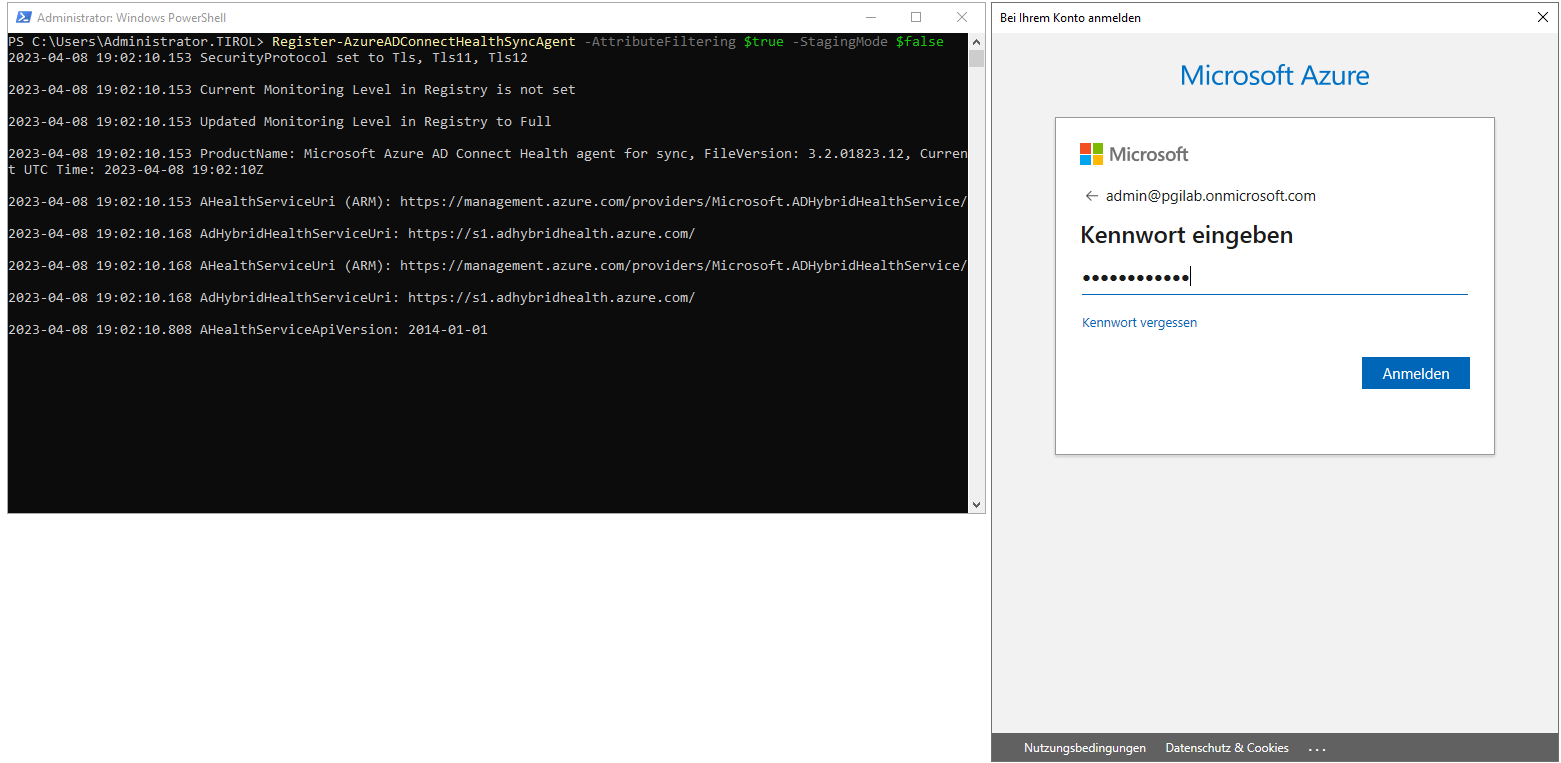

Wenn die Registrierung des Azure AD Connect Health-Agents für die Synchronisierung nach der erfolgreichen Installation von Azure AD Connect fehlschlägt, können Sie einen PowerShell-Befehl verwenden, um den Agent manuell zu registrieren.

Verwenden Sie diesen PowerShell-Befehl nur, wenn die Agent-Registrierung nach der Installation von Azure AD Connect fehlschlägt.

Register-AzureADConnectHealthSyncAgent -AttributeFiltering $true -StagingMode $false

Der Befehl hat folgende Parameter:

- AttributeFiltering:

$true(Standardwert) – wenn Azure AD Connect den Standardattributsatz nicht synchronisiert und für die Verwendung eines gefilterten Attributsatzes angepasst wurde. Verwenden Sie andernfalls$false. - StagingMode:

$false(Standardwert) – wenn sich der Azure AD Connect-Server nicht im Stagingmodus befindet. Verwenden Sie$true, wenn der Server für den Stagingmodus konfiguriert ist.

Wenn Sie zur Authentifizierung aufgefordert werden, verwenden Sie das Konto „Globaler Administrator“ (z. B. admin@domain.onmicrosoft.com), das Sie zum Konfigurieren von Azure AD Connect verwendet haben.